Приветствую, братва! Сегодня покажем, как защитить и сделать анонимной ос ubuntu. Приятного изучения.

Скачиваем и устанавливаем убунту отсюда - ubuntu.com

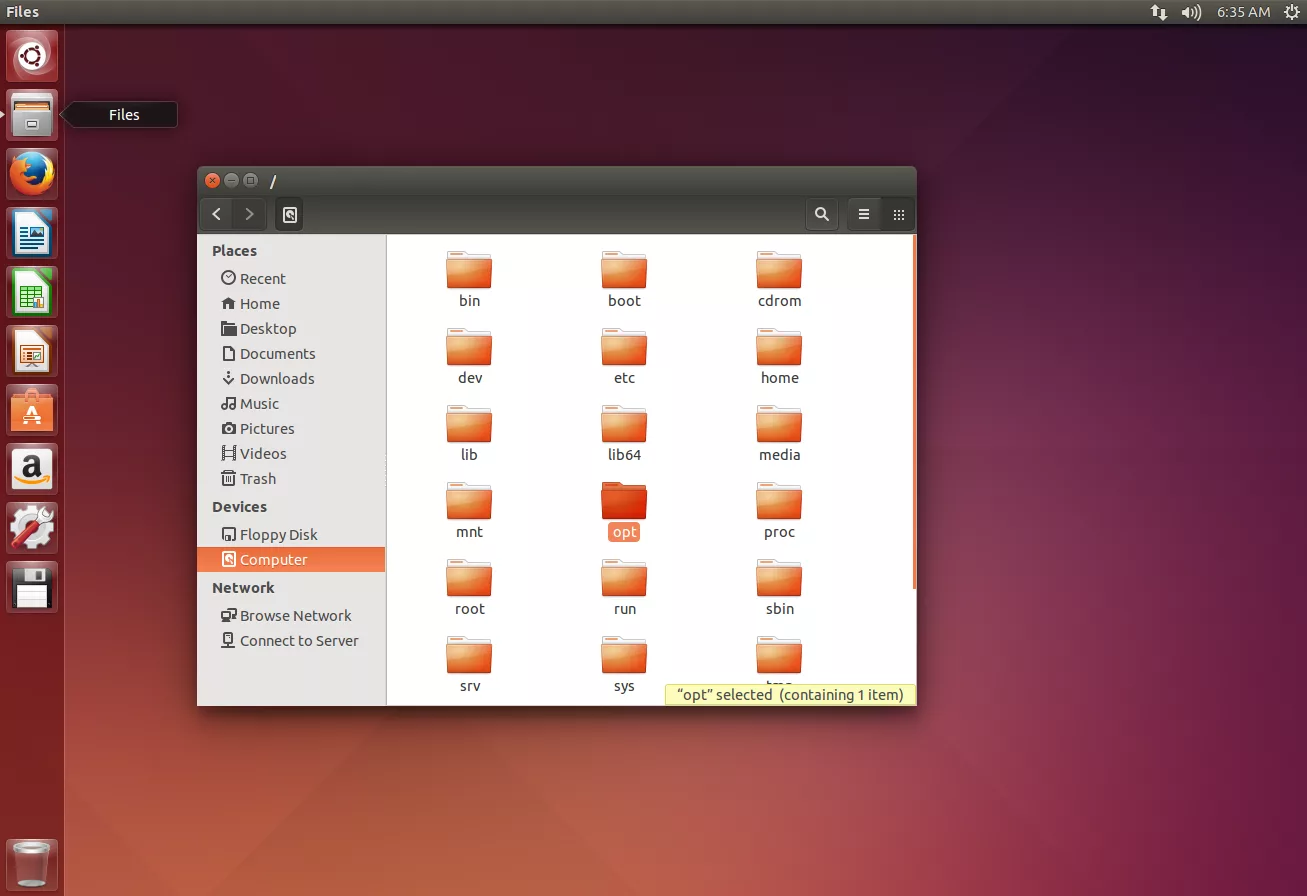

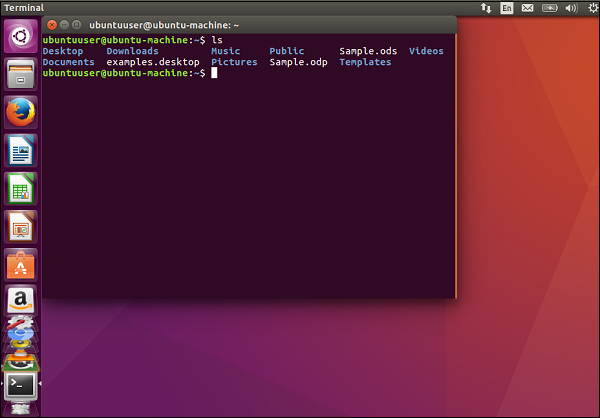

Первым делом убираем чмошный интерфейс:

sudo apt update

sudo apt install -y gnome-tweak-tool gnome-brave-icon-theme gnome-themes-standard

идем в твики и делаем из вот этого ужаса нормальный интерфейс.

Теперь нужно сделать из этого "красивого" недоразумения бронированное зло.

И начнем мы от простого к сложному

Проводим замеры индекса прочности:

sudo apt install -y lynis

sudo lynis audit system --auditor MAMKUH-XAKEP

В репозиториях убунты версия лайниса 2.5 - и она выдает нам... 54 (пятьдесят четыре!) условных единицы, и это в уже готовом дистрибутиве! Тогда как ГОЛОЕ ядро Debian с иксами и рабочим столом, в сборке в которой есть только проводник и терминал уже выдает 62-63 единицы! Что же, выбор базы под CR1ME не был ошибочным.

Однако хакеры мы или барахло? Давайте вытворять, заодно покажем всем любителям убунты как нужно настраивать эту систему, глядишь кроме лайниса еще для себя откроют цифровые чудеса всяческие.

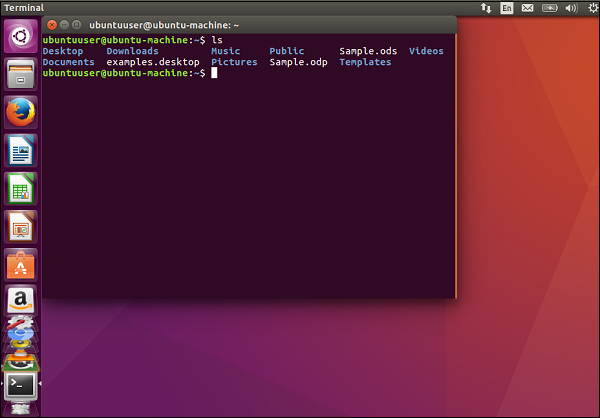

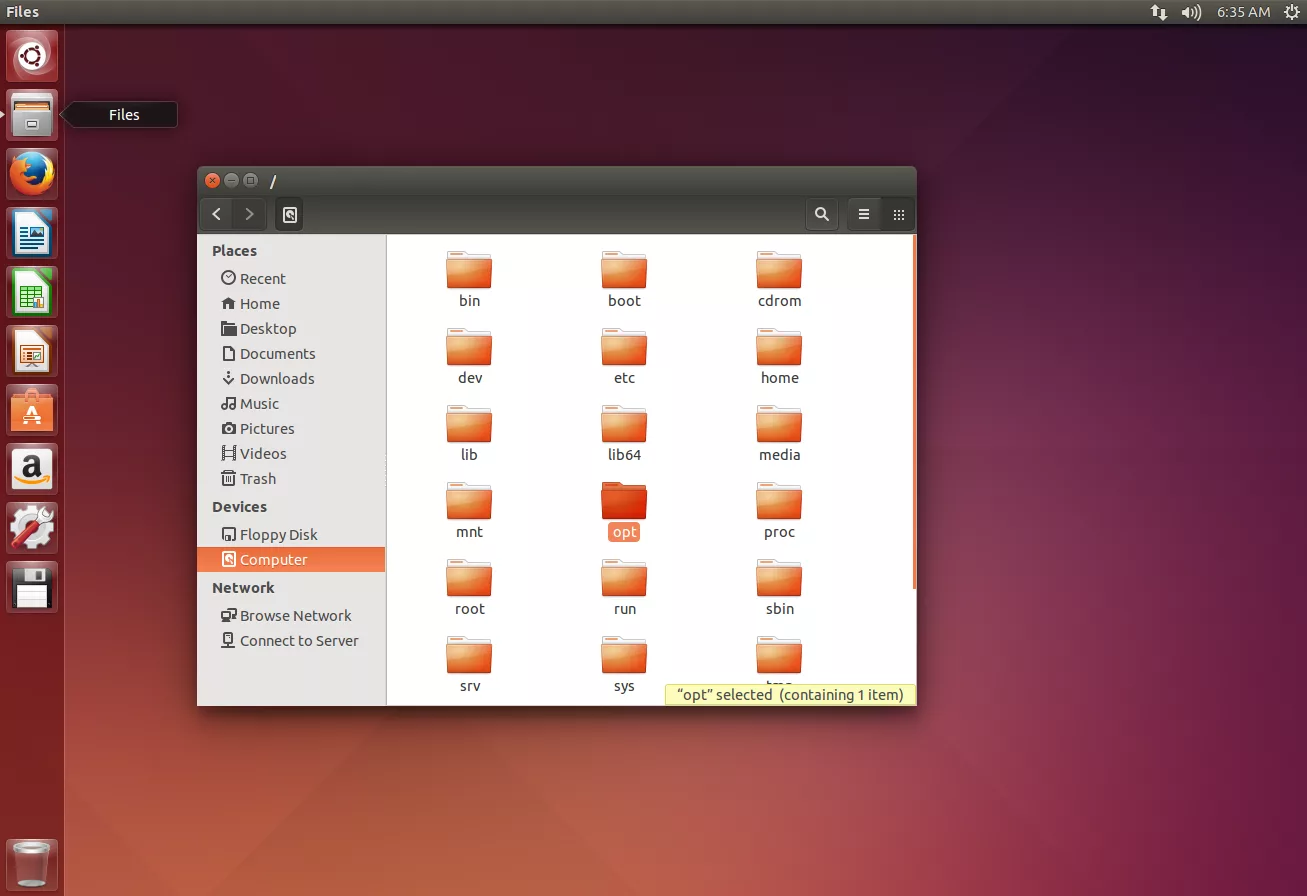

Настраиваем проводник:

Наутилус неплохой файловый менеджер. Просто мало кто из разработчиков ставит все необходимые пакеты - только в TAILS он настроен как нужно. Чем мы хуже?

sudo apt install -y nautilus-wipe nautilus-admin seahorse-nautilus

После этой незамысловатой процедуры система попросит перезапустить наутилуса, делаем это и у нас в правой кнопке проводника появятся такие опции как безвозвратное удаление файлов с перезаписью, возможно шифрования файлов или папок и возможность открывать их с правами администратора.

С проводником закончили. Можно конечно еще добавить пакет nautilus-hide, но он годится только порнуху от мамки прятать, так что не наш вариант.

Делаем пароль на уничтожение ячеек шифрования.

Уничтожить данные за секунды невозможно, это миф. Но сделать их неизвлекаемыми вполне, даже в стоковом cryptsetup есть функция ERASE которая затирает все 8 ячеек с ключами шифрования. Команда для этого вот такая:

sudo cryptsetup luksErase <криптораздел>

где <криптораздел> это название шифрованного раздела диска или флешки (узнать его можно командой lsblk)

u

ser@unknown:~$ lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT

sda 8:0 0 111,8G 0 disk

├─sda1 8:1 0 731M 0 part /boot

├─sda2 8:2 0 1K 0 part

└─sda5 8:5 0 111,1G 0 part

└─sdb5_crypt 253:0 0 111,1G 0 crypt

├─ubuntu--vg-root 253:1 0 103,3G 0 lvm /

└─ubuntu--vg-swap_1 253:2 0 7,8G 0 lvm [SWAP]

в данном случае это sda5, а значит команда будет:

sudo cryptsetup luksErase sda5

Повесив эту команду на ярлык или на комбинацию из трех клавиш, вы получите кнопку уничтожения системы. Уничтожения из САМОЙ системы. Но это не позволит вам уничтожить ее, пока вы в нее не вошли, так что мы будем делать пароль, который нам позволит уничтожать систему изнутри, на запуске или даже просто при открытии флешки как носителя данных.

Открываем список репозиториев:

sudo nano /etc/apt/sources.list

Копируем в него репозиторий Kali Linux:

deb http://http.kali.org/kali kali-rolling main contrib non-free

# For source package access, uncomment the following line

# deb-src http://http.kali.org/kali kali-rolling main contrib non-free

После чего жмем ctrl+o, enter, ctrl+x и выполняем update:

sudo apt update

Что, не прокатило? NO_PUBKEY ED444FF07D8D0BF6? А ты как хотел?) Думал настройка системы это просто? А ключи кто добавлять будет?

user@unknown:~$ gpg --keyserver keyserver.ubuntu.com --recv-key ED444FF07D8D0BF6

gpg: /home/user/.gnupg/trustdb.gpg: trustdb created

gpg: key ED444FF07D8D0BF6: public key "Kali Linux Repository <[email protected]>" imported

gpg: no ultimately trusted keys found

gpg: Total number processed: 1

gpg: imported:

user@unknown:~$ gpg --export --armor ED444FF07D8D0BF6 | sudo apt-key add -OK

Все. Теперь все нормально будет:

sudo apt update

Апгрейдим криптсетап:

sudo apt install -y cryptsetup cryptsetup-bin libcryptsetup12

Проверяем как все прошло:

sudo cryptsetup luksAddNuke /dev/sda5

Если запросил существуюший пароль от шифрования диска, то все ок.

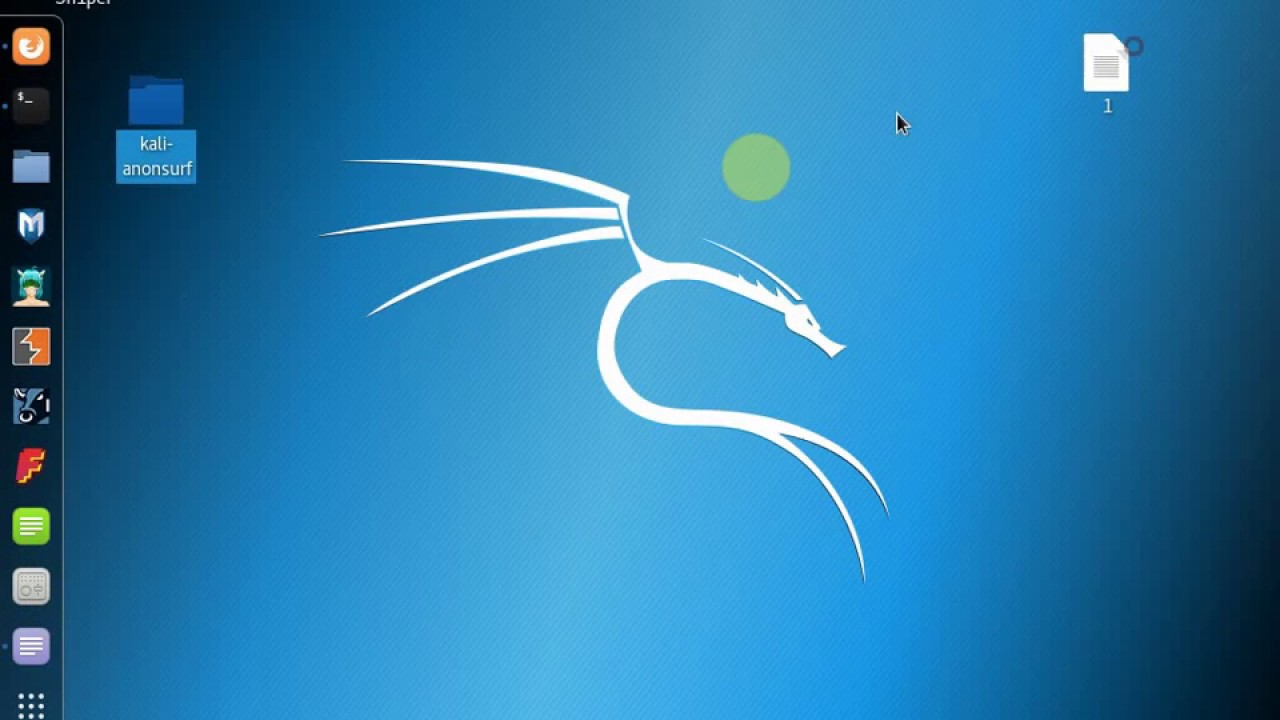

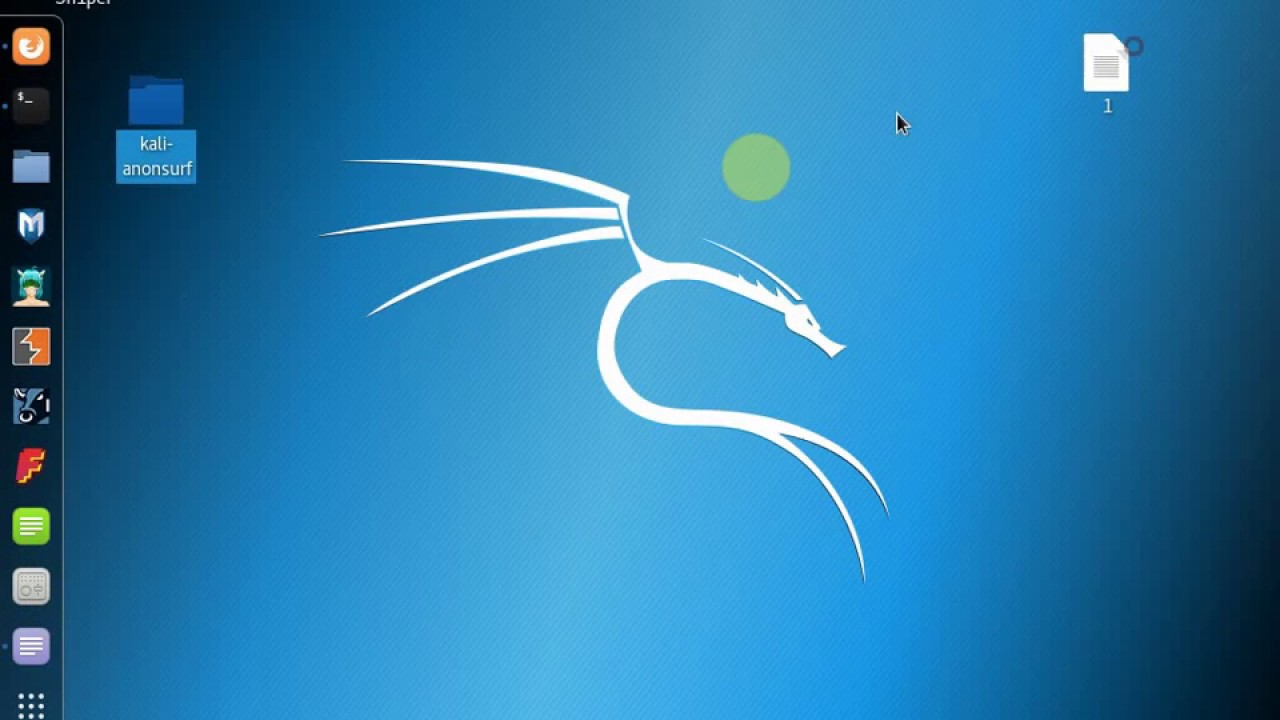

Устанавливаем модуль Kali-Anonurf

sudo apt install -y git curl bleachbit

cd /etc

sudo git clone https://github.com/Und3rf10w/kali-anonsurf.git

cd kali-anonsurf

sudo ./installer.sh

Дожидаемся окончания установки модуля. После чего выполняем команды:

sudo anonsurf restart

anonsurf statuf

Все, весь трафик машины теперь перенаправлен через tor. Команды управления модулем следующие:

sudo anonsurf start - заворачиваем трафик в tor

sudo anonsurf stop - возвращаемся в clearnet

sudo aninsurt restart - комбинация из stop + start

anonsurf ip - проверка текущего IP адреса

anonsurf status - проверка статуса

Настройки браузера далеко не идеальны, однако все же мы завернули трафик через tor. Завернули ВЕСЬ трафик, весь без исключения.

5. Наращиваем броню:

Добавим еще немного прочности:

sudo apt install -y libpam-tmpdir apt-listbugs apt-listchanges needrestart debsecan debsums fail2ban debian-goodies libpam-passwdqc chkrootkit

Всё, система защищена под завязку.

Скачиваем и устанавливаем убунту отсюда - ubuntu.com

Первым делом убираем чмошный интерфейс:

sudo apt update

sudo apt install -y gnome-tweak-tool gnome-brave-icon-theme gnome-themes-standard

идем в твики и делаем из вот этого ужаса нормальный интерфейс.

Теперь нужно сделать из этого "красивого" недоразумения бронированное зло.

И начнем мы от простого к сложному

Проводим замеры индекса прочности:

sudo apt install -y lynis

sudo lynis audit system --auditor MAMKUH-XAKEP

В репозиториях убунты версия лайниса 2.5 - и она выдает нам... 54 (пятьдесят четыре!) условных единицы, и это в уже готовом дистрибутиве! Тогда как ГОЛОЕ ядро Debian с иксами и рабочим столом, в сборке в которой есть только проводник и терминал уже выдает 62-63 единицы! Что же, выбор базы под CR1ME не был ошибочным.

Однако хакеры мы или барахло? Давайте вытворять, заодно покажем всем любителям убунты как нужно настраивать эту систему, глядишь кроме лайниса еще для себя откроют цифровые чудеса всяческие.

Настраиваем проводник:

Наутилус неплохой файловый менеджер. Просто мало кто из разработчиков ставит все необходимые пакеты - только в TAILS он настроен как нужно. Чем мы хуже?

sudo apt install -y nautilus-wipe nautilus-admin seahorse-nautilus

После этой незамысловатой процедуры система попросит перезапустить наутилуса, делаем это и у нас в правой кнопке проводника появятся такие опции как безвозвратное удаление файлов с перезаписью, возможно шифрования файлов или папок и возможность открывать их с правами администратора.

С проводником закончили. Можно конечно еще добавить пакет nautilus-hide, но он годится только порнуху от мамки прятать, так что не наш вариант.

Делаем пароль на уничтожение ячеек шифрования.

Уничтожить данные за секунды невозможно, это миф. Но сделать их неизвлекаемыми вполне, даже в стоковом cryptsetup есть функция ERASE которая затирает все 8 ячеек с ключами шифрования. Команда для этого вот такая:

sudo cryptsetup luksErase <криптораздел>

где <криптораздел> это название шифрованного раздела диска или флешки (узнать его можно командой lsblk)

u

ser@unknown:~$ lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT

sda 8:0 0 111,8G 0 disk

├─sda1 8:1 0 731M 0 part /boot

├─sda2 8:2 0 1K 0 part

└─sda5 8:5 0 111,1G 0 part

└─sdb5_crypt 253:0 0 111,1G 0 crypt

├─ubuntu--vg-root 253:1 0 103,3G 0 lvm /

└─ubuntu--vg-swap_1 253:2 0 7,8G 0 lvm [SWAP]

в данном случае это sda5, а значит команда будет:

sudo cryptsetup luksErase sda5

Повесив эту команду на ярлык или на комбинацию из трех клавиш, вы получите кнопку уничтожения системы. Уничтожения из САМОЙ системы. Но это не позволит вам уничтожить ее, пока вы в нее не вошли, так что мы будем делать пароль, который нам позволит уничтожать систему изнутри, на запуске или даже просто при открытии флешки как носителя данных.

Открываем список репозиториев:

sudo nano /etc/apt/sources.list

Копируем в него репозиторий Kali Linux:

deb http://http.kali.org/kali kali-rolling main contrib non-free

# For source package access, uncomment the following line

# deb-src http://http.kali.org/kali kali-rolling main contrib non-free

После чего жмем ctrl+o, enter, ctrl+x и выполняем update:

sudo apt update

Что, не прокатило? NO_PUBKEY ED444FF07D8D0BF6? А ты как хотел?) Думал настройка системы это просто? А ключи кто добавлять будет?

user@unknown:~$ gpg --keyserver keyserver.ubuntu.com --recv-key ED444FF07D8D0BF6

gpg: /home/user/.gnupg/trustdb.gpg: trustdb created

gpg: key ED444FF07D8D0BF6: public key "Kali Linux Repository <[email protected]>" imported

gpg: no ultimately trusted keys found

gpg: Total number processed: 1

gpg: imported:

user@unknown:~$ gpg --export --armor ED444FF07D8D0BF6 | sudo apt-key add -OK

Все. Теперь все нормально будет:

sudo apt update

Апгрейдим криптсетап:

sudo apt install -y cryptsetup cryptsetup-bin libcryptsetup12

Проверяем как все прошло:

sudo cryptsetup luksAddNuke /dev/sda5

Если запросил существуюший пароль от шифрования диска, то все ок.

Устанавливаем модуль Kali-Anonurf

sudo apt install -y git curl bleachbit

cd /etc

sudo git clone https://github.com/Und3rf10w/kali-anonsurf.git

cd kali-anonsurf

sudo ./installer.sh

Дожидаемся окончания установки модуля. После чего выполняем команды:

sudo anonsurf restart

anonsurf statuf

Все, весь трафик машины теперь перенаправлен через tor. Команды управления модулем следующие:

sudo anonsurf start - заворачиваем трафик в tor

sudo anonsurf stop - возвращаемся в clearnet

sudo aninsurt restart - комбинация из stop + start

anonsurf ip - проверка текущего IP адреса

anonsurf status - проверка статуса

Настройки браузера далеко не идеальны, однако все же мы завернули трафик через tor. Завернули ВЕСЬ трафик, весь без исключения.

5. Наращиваем броню:

Добавим еще немного прочности:

sudo apt install -y libpam-tmpdir apt-listbugs apt-listchanges needrestart debsecan debsums fail2ban debian-goodies libpam-passwdqc chkrootkit

Всё, система защищена под завязку.

.gif)